Utilisation de DUO avec AutoElevate

Découvrez comment utiliser l’authentification à deux facteurs DUO en conjonction avec AutoElevate .

DUO avec Élévations

AutoElevate et DUO permettent l'authentification multifacteur (MFA) et l'approbation des demandes d'élévation de privilèges sur les systèmes Windows. Voici les instructions pour utiliser ces outils ensemble afin de garantir un accès sécurisé et sans conflit aux privilèges élevés :

- Lors de l'installation AutoElevate , DUO n'est pas requis pour les élévations. Avec AutoElevate , la demande est approuvée par MFA depuis le portail d'administration AE, car la connexion est requise par MFA.

- Si vous installez AutoElevate avec DUO, il est recommandé de réinstaller DUO avec le niveau UAC 0. Cela garantit que DUO n'interfère pas avec le contrôle de compte d'utilisateur (UAC) ou les demandes d'élévation.

- DUO propose trois niveaux UAC :

- Niveau UAC 0 : ce niveau est recommandé pour une utilisation avec AutoElevate . Il est réservé à la connexion Windows et n'affecte ni l'UAC ni l'élévation.

- UAC niveau 1 : ce niveau est réservé à l'élévation et ne nécessite pas de traitement MFA lors de la connexion Windows. Son utilisation avec AutoElevate est déconseillée , car elle peut entraîner des conflits avec le processus d'approbation de l'élévation.

- Le niveau 2 de l'UAC nécessite un traitement MFA lors de la connexion Windows et des invites UAC. Son utilisation avec AutoElevate n'est pas recommandée , car elle peut entraîner des conflits avec le processus d'approbation d'élévation.

- Niveau UAC 0 : ce niveau est recommandé pour une utilisation avec AutoElevate . Il est réservé à la connexion Windows et n'affecte ni l'UAC ni l'élévation.

- Lors de l'installation AutoElevate avec DUO et de son utilisation avec le contrôle de compte d'utilisateur de niveau 0, aucun utilisateur administrateur ne peut être élevé, à l'exception de l'utilisateur local AE ~0000AEAdmin. Ce compte « over-the-shoulder » n'est pas un administrateur au repos ; il ne peut donc pas être utilisé pour élever les privilèges en dehors du processus AutoElevate .

- De plus, vous n'aurez pas besoin d'exclure l'utilisateur local AE ~0000AEAdmin de la stratégie DUO, car DUO n'interfère pas avec l'UAC ni avec les élévations de privilèges dans cette configuration. Comme vous ne vous connectez pas de manière interactive en tant qu'administrateur AE, vous disposez d'un processus d'élévation de privilèges plus simple et plus sécurisé.

Vous trouverez plus d'informations sur la configuration des paramètres DUO UAC ici .

DUO avec connexion administrateur

Exigence

Des droits d’administrateur sont requis pour exécuter cette commande de registre.

Pour empêcher DUO de bloquer le fournisseur d'informations d'identification de connexion administrateur (nécessaire au fonctionnement de la connexion administrateur), vous devez ajouter son GUID à la « ProvidersWhitelist » de DUO.

La commande suivante ajoutera le GUID du fournisseur d'informations d'identification de connexion administrateur à la liste blanche DUO :

reg add "HKLM\SOFTWARE\Duo Security\DuoCredProv" /v ProvidersWhitelist /t REG_MULTI_SZ /d "{00006D50-0000-0000-B090-00006B0B0000}" /fLe GUID du fournisseur d'informations d'identification de connexion administrateur est : 00006D50-0000-0000-B090-00006B0B0000

Pour des informations plus détaillées et une assistance, vous pouvez vous référer à cet article d'assistance de DUO : https://help.duo.com/s/article/4041?language=en_US

DUO avec intégration SSO

L'intégration AutoElevate /SSO en conjonction avec DUO MFA n'est pas prise en charge lorsque MFA est délégué à Microsoft Azure, même avec un accès conditionnel.

Microsoft n'évalue pas l'authentification avec un contrôle personnalisé dans le cadre d'une exigence d'authentification multifacteur d'accès conditionnel. Les contrôles personnalisés, comme le contrôle personnalisé Duo pour Azure CA, ne peuvent pas satisfaire une règle d'autorité de certification exigeant une authentification multifacteur. Consultez le document d'assistance Duo disponible ici : Authentification à deux facteurs Duo pour Microsoft Azure Active Directory | Sécurité Duo.

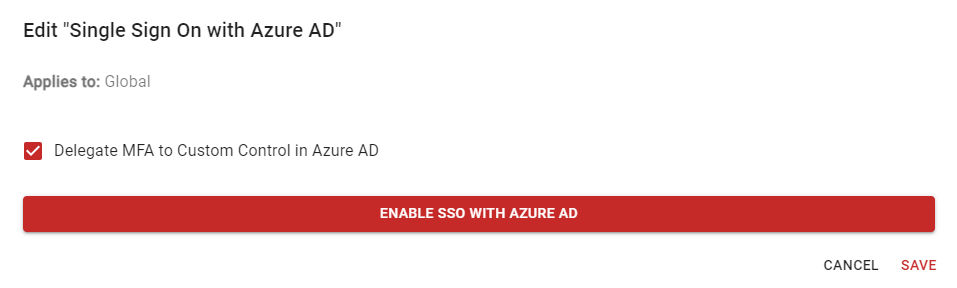

Pour prendre en charge l'intégration AutoElevate /SSO avec DUO MFA, vous devez déléguer l'authentification multifacteur au contrôle personnalisé dans le contrat Azure AD. Pour activer cette option, procédez comme suit :

- Depuis l'écran Paramètres du portail d'administration AE https://msp.autoelevate.com, vous devrez modifier l' option Authentification unique (icône en forme de crayon).

- Cochez l’option Déléguer MFA au contrôle personnalisé dans Azure AD .

- Lisez les conditions, confirmez puis ENREGISTREZ .