Verbinden Sie die Entra-ID mit Password Boss

Mit dem Password Boss Azure AD-Connector können Sie ein Benutzerkonto in Password Boss direkt von Azure AD aus erstellen und aktualisieren.

Dieser Connector synchronisiert das AD-Passwort des Benutzers nicht mit Password Boss .

Gruppen von Azure Active Directory mit Password Boss synchronisieren

Gruppen können auch mit Password Boss synchronisiert werden. Details finden Sie im Artikel „Gruppen synchronisieren“ .

Verwenden von Synchronisierungsregeln zum Anpassen der Synchronisierung

Synchronisierungsregeln bestimmen die Aktionen von Password Boss bei Änderungen im Active Directory. Details zur Synchronisierungsregel finden Sie im Artikel Synchronisierungsregeln .

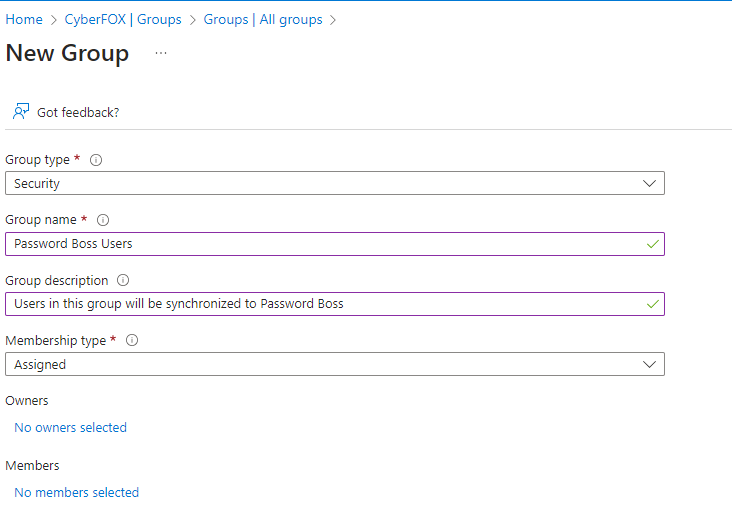

Erstellen einer Gruppe in Entra ID zur Synchronisierung mit Password Boss

Der Azure Active Directory-Connector überwacht eine Gruppe im Active Directory. Wenn Benutzer zur Gruppe hinzugefügt werden, werden ihre Konten in Password Boss erstellt. Wenn Benutzer aus den Gruppen entfernt, deaktiviert oder gelöscht werden, werden ihre Konten in Password Boss standardmäßig deaktiviert. Sie können diese Einstellung jedoch im Password Boss Portal auf der Registerkarte „Synchronisierungsregeln“ des Connectors ändern.

- Erstellen Sie in Entra ID eine neue Sicherheitsgruppe mit dem Namen Password Boss Users .

Erstellen Sie eine neue Anwendungsregistrierung in Azure.

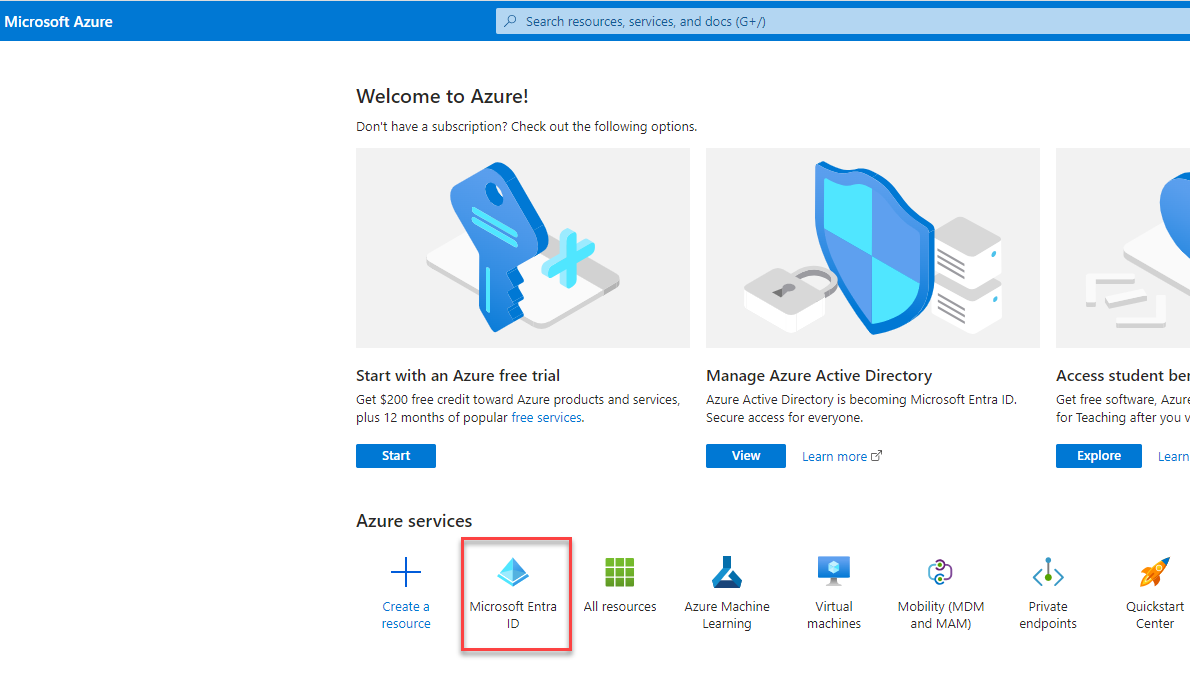

- Gehen Sie zu https://portal.azure.com

- Sie sollten sich auf der Seite „Willkommen bei Azure!“ befinden. Klicken Sie auf das Microsoft Entra ID- Symbol.

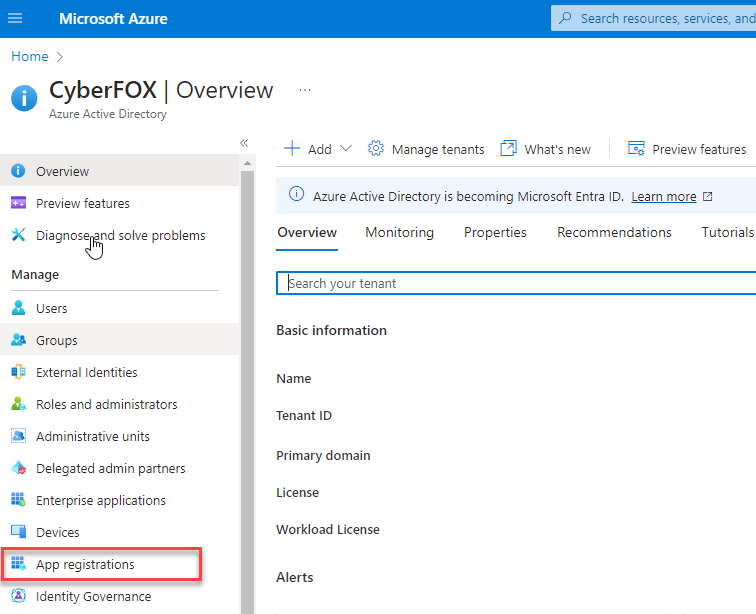

- Klicken Sie auf der Übersichtsseite auf App-Registrierungen und dann auf Neue Registrierung

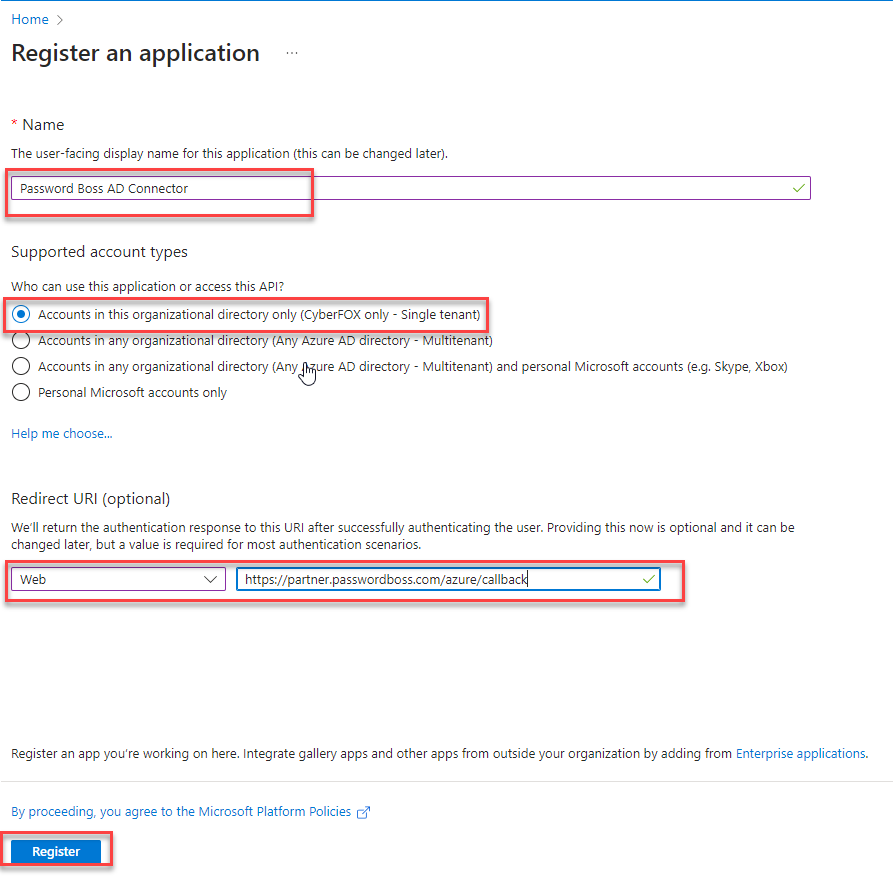

- Nennen Sie Ihre Anwendung Password Boss Connector“ . Wählen Sie im Abschnitt „Unterstützte Kontotypen“ die Option „Konten in diesem Organisationsverzeichnis“ aus. Wählen Sie unter „Umleitungs-URI“ die Option „Web“ aus und verwenden Sie als URL https://partner.passwordboss.com/azure/callback .

Konfigurieren von API-Berechtigungen

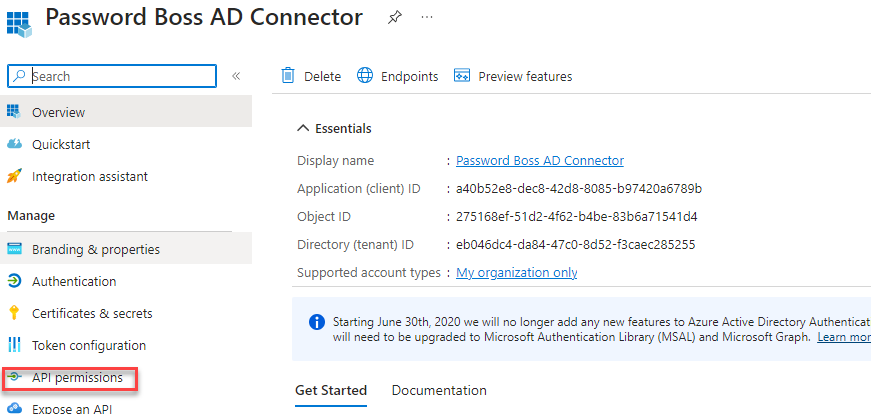

- Nach dem Speichern des neuen AD-Connectors sollten Sie sich auf der Übersichtsseite des neuen Connectors befinden. Hinweis: Microsoft ändert diese Seiten und Abläufe häufig. Daher müssen Sie möglicherweise manuell zur Übersichtsseite navigieren, wie im folgenden Screenshot gezeigt.

- Klicken Sie auf API-Berechtigungen

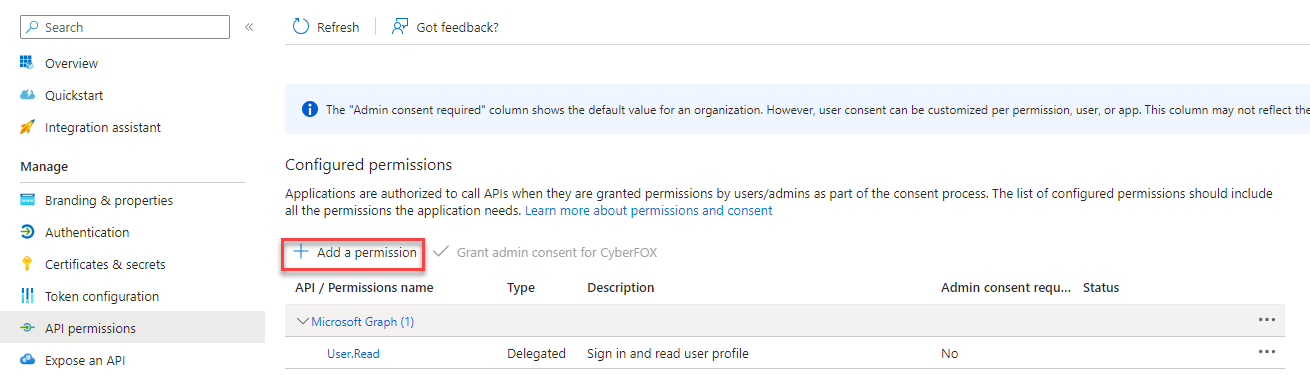

- Klicken Sie auf Berechtigung hinzufügen

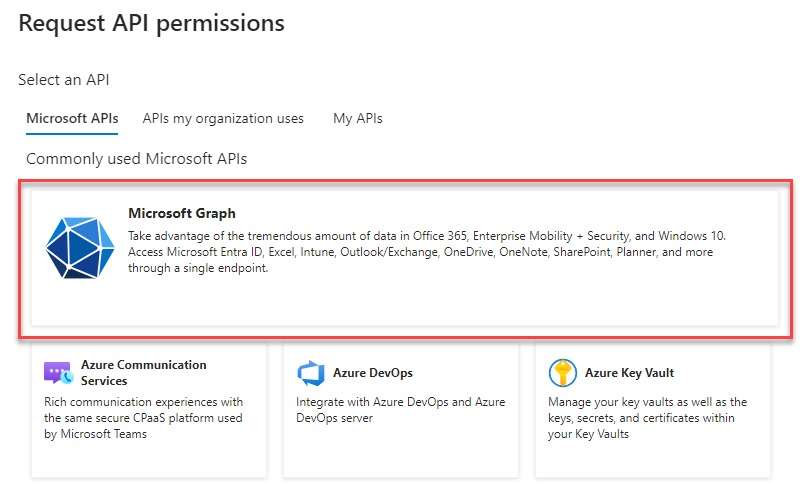

- Wählen Sie Microsoft Graph

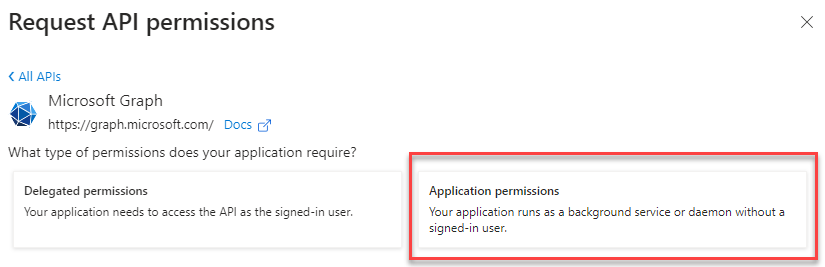

- Wählen Sie Anwendungsberechtigung

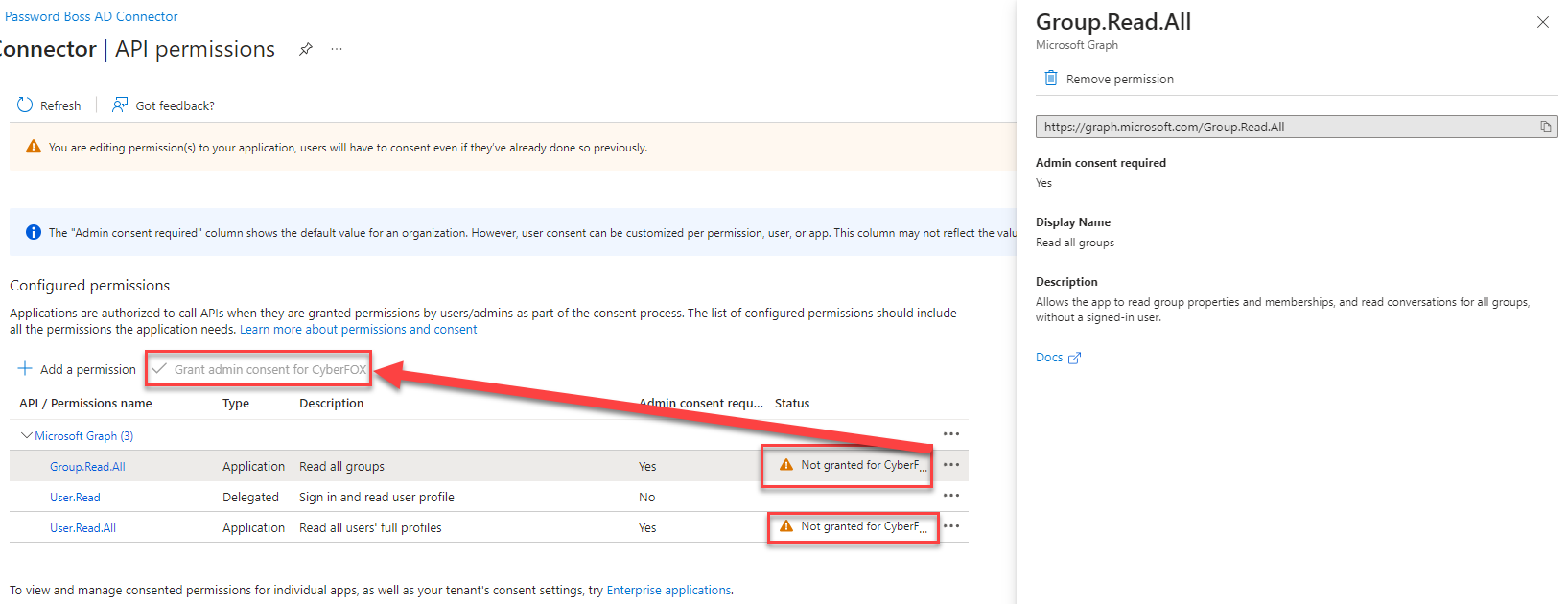

- Sie müssen die folgenden zwei Berechtigungen festlegen:

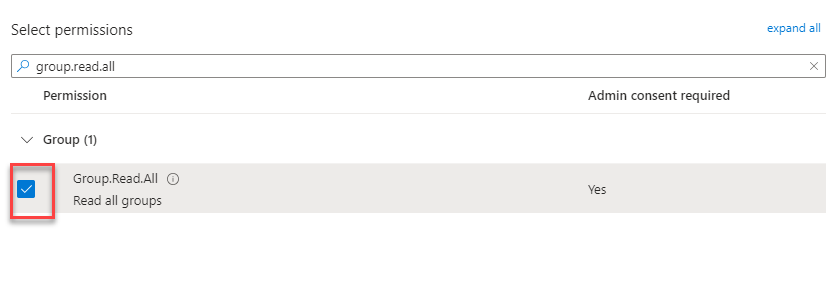

- Gruppe -> Gruppe.Alles lesen

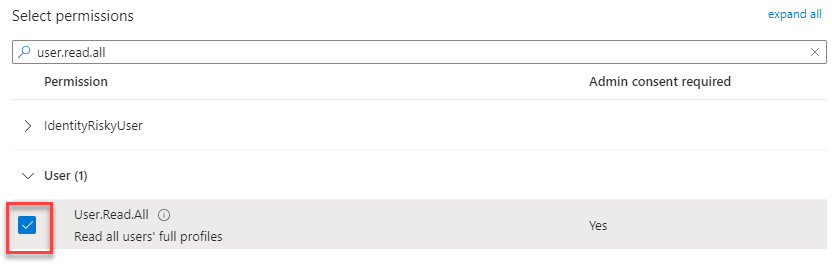

- Benutzer -> Benutzer.Alles lesen

- Klicken Sie unten auf „Berechtigung hinzufügen“ .

- Gruppe -> Gruppe.Alles lesen

- Klicken Sie auf „Administratoreinwilligung erteilen für [Org Name]“ und dann auf „JA“

Erstellen Sie einen geheimen Clientschlüssel.

- Wählen Sie die von Ihnen erstellte Anwendung ( Password Boss Connector) aus und klicken Sie dann im Abschnitt „Verwalten“ auf „Zertifikate und Geheimnisse“ (1) .

- Klicken Sie auf Neues Clientgeheimnis (2), um ein neues zu erstellen.

- Geben Sie dem Client-Geheimnis den Namen Password Boss Connector“ (3) und legen Sie das Ablaufdatum (4) entsprechend Ihrer Organisation fest. Klicken Sie anschließend auf „Hinzufügen“ (5).

- Kopieren Sie nun Ihren geheimen Wert (1) und speichern Sie ihn an einem sicheren Ort. Sobald Sie diese Seite verlassen, wird er nicht mehr angezeigt. Wir empfehlen, den geheimen Wert als digitale Notiz in Password Boss zu hinterlegen und mit den entsprechenden Teammitgliedern zu teilen. Sie benötigen den Schlüssel, um die Konfiguration im Password Boss Portal abzuschließen.

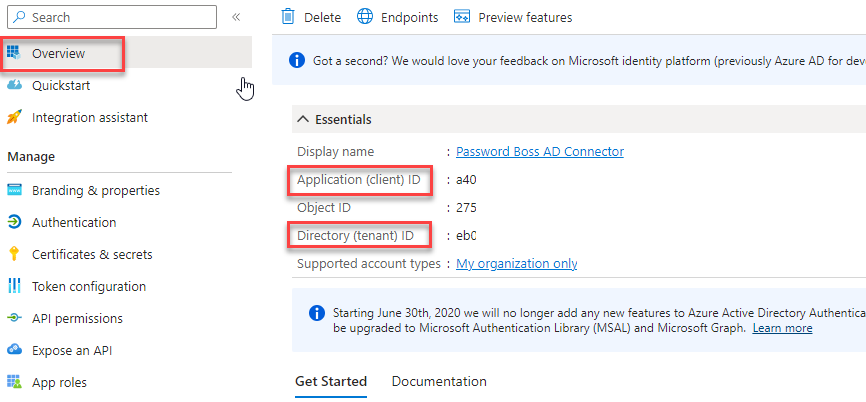

Kopieren Sie die Werte der Anwendungs-ID und der Mandanten-ID.

Wechseln Sie nun zur Registerkarte Übersicht der Password Boss Connector App und kopieren Sie die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Tenant-ID ). Speichern Sie diese Werte an einem sicheren Ort ( Password Boss Secure Note), um die Einrichtung im Password Boss Portal abzuschließen.

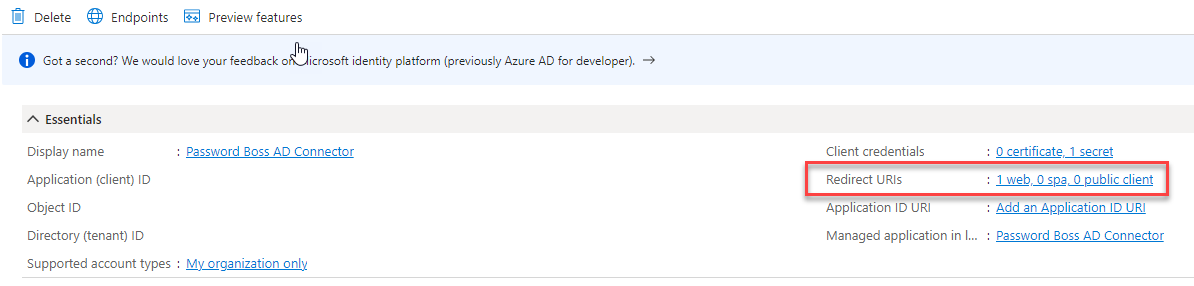

Umleitungs-URIs angeben

- Klicken Sie auf dem gleichen Übersichtsbildschirm auf den Link „Umleitungs-URIs“ , um eine Umleitungs-URI hinzuzufügen.

- Klicken Sie im Authentifizierungsbildschirm auf URI hinzufügen und fügen Sie https://portal.passwordboss.com/business/connectors/azure/callback hinzu. Klicken Sie anschließend auf Speichern. Sie sollten nun über zwei Umleitungs-URIs verfügen.

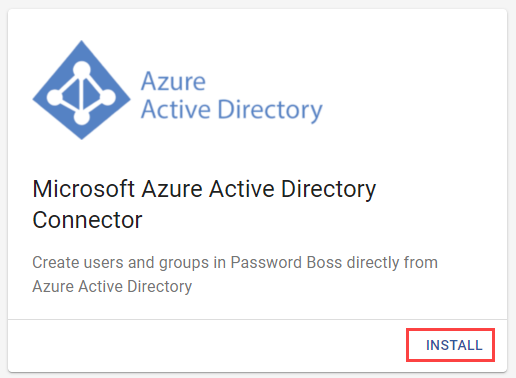

Installieren des Azure Active Directory Connectors

- Öffnen Sie das Password Boss -Portal.

- Im Partnerportal befindet sich der Connector auf der Registerkarte „Connectors“ für jedes Unternehmen.

- Im Benutzerportal befindet sich der Connector auf der Registerkarte „Integrationen“ .

- Klicken Sie auf Installieren

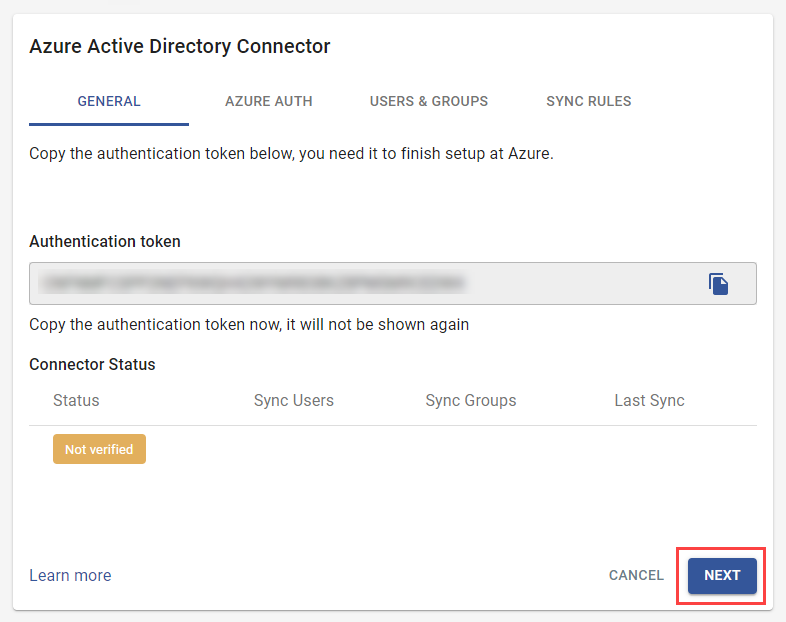

- Kopieren Sie das Authentifizierungstoken , speichern Sie es an einem sicheren Ort zur späteren Verwendung und klicken Sie auf Weiter .

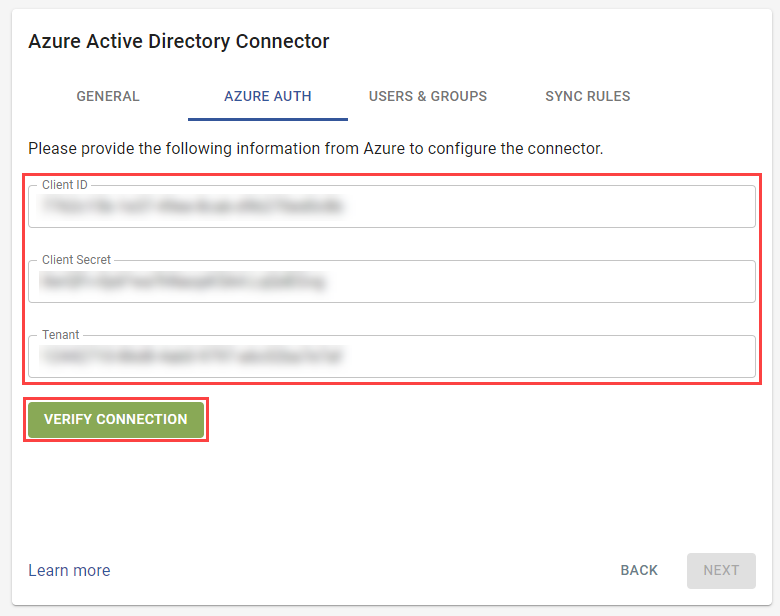

- Geben Sie beim Einrichten der Entra-ID-Anwendung die Client-ID, das Client-Geheimnis und die Mandanten-ID aus den vorherigen Schritten ein und klicken Sie auf Verbindung überprüfen

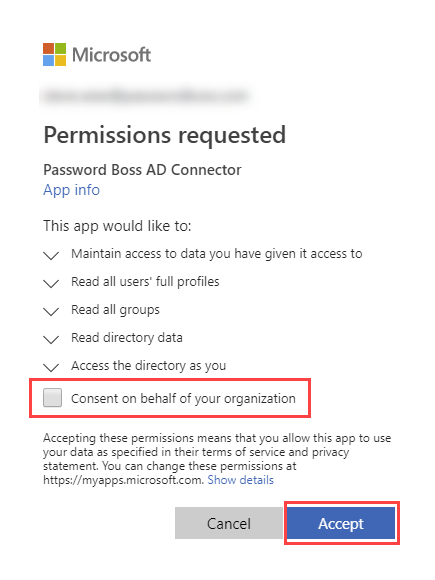

- Ihr Browser leitet Sie zur Autorisierung der Verbindung zu Microsoft weiter. Melden Sie sich mit den erforderlichen Berechtigungen an, geben Sie anschließend im Namen Ihrer Organisation Ihre Zustimmung und klicken Sie auf „Akzeptieren“ .

- Nach erfolgreicher Überprüfung bei Microsoft wird „Verbindung verifiziert“ angezeigt.

- Klicken Sie auf „Weiter“ , um fortzufahren.

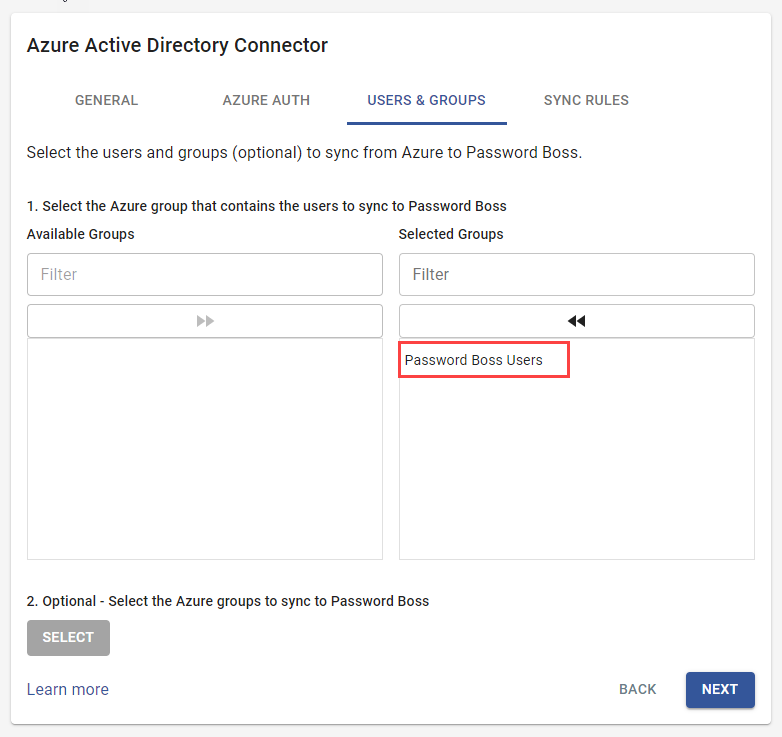

- Klicken Sie auf der Registerkarte „Benutzer und Gruppen“ auf die grüne Schaltfläche, um die Gruppe Password Boss -Benutzer“ auszuwählen, die Sie im ersten Abschnitt dieser Anleitung erstellt haben. Die hier ausgewählte Gruppe wird mit Password Boss synchronisiert.

Hinweise: Verwenden Sie zur Verwaltung von Benutzern in Password Boss am besten nur eine dedizierte Gruppe. Für die Synchronisierung mit Password Boss kann nur eine Gruppe ausgewählt werden.

- Optional : Klicken Sie auf „Auswählen“ , um weitere Azure-Gruppen für die Synchronisierung mit Password Boss hinzuzufügen. Diese können Sie als Organisationsgruppen in Password Boss verwenden. Alle ausgewählten Gruppen werden mit Password Boss synchronisiert, sofern sie Benutzer aus der oben angegebenen Synchronisierungsgruppe enthalten. Leere Gruppen werden nicht synchronisiert.

- Klicken Sie auf Weiter

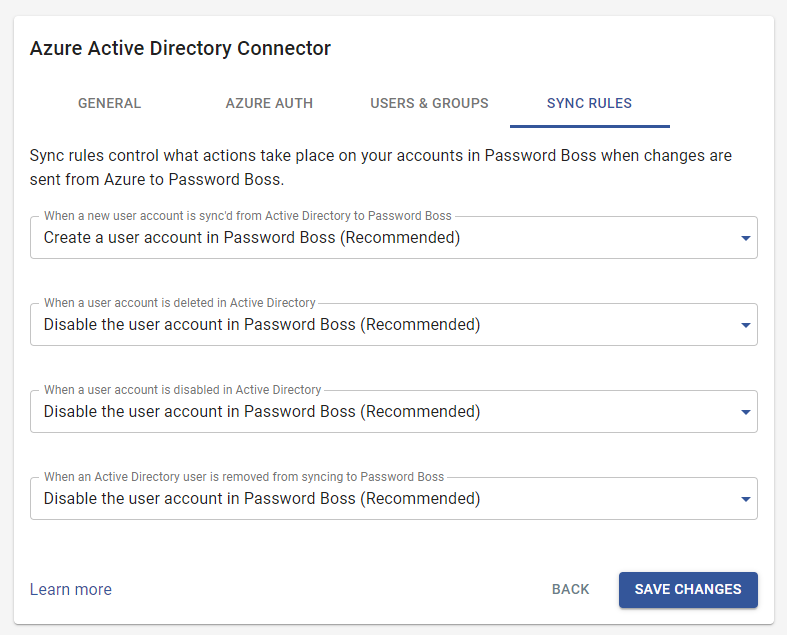

- Überprüfen Sie die Synchronisierungsregeln. In den meisten Fällen ist die Standardeinstellung die beste Wahl. Verwenden Sie die Option zur Konvertierung in ein persönliches Konto nicht, wenn die Benutzer Firmen-E-Mail-Adressen haben . Sobald sie den Zugriff auf das Firmen-E-Mail-Postfach verlieren, können sie Password Boss nicht mehr nutzen. Verwenden Sie diese Option nur für Organisationen, die persönliche E-Mail-Adressen für Password Boss -Konten verwenden. Wenn Sie mit den ausgewählten Regeln zufrieden sind, klicken Sie auf „Änderungen speichern“ .

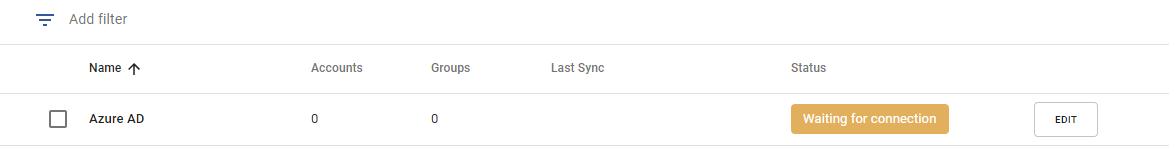

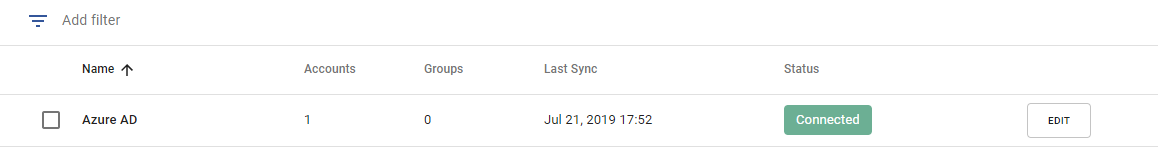

- Wenn Sie zur Connector-Liste im Portal zurückkehren, sehen Sie den Connector mit dem Status „ Warten auf Verbindung“.

- Dieser Status wechselt innerhalb weniger Minuten nach der ersten Synchronisierung zu „Verbunden“ .

- Für Benutzer, deren Konten von Entra ID synchronisiert wurden, wird Azure AD in der Spalte „Verwaltet von“ der Registerkarte „Benutzer“ des Portals angezeigt.

Fehlerbehebung bei der Synchronisierung

Die Synchronisierung mit Entra ID erfolgt alle fünf Minuten. Wenn Sie in Azure AD Änderungen vorgenommen haben, die in Password Boss nicht aktualisiert werden, führen Sie die folgenden Schritte zur Fehlerbehebung aus.

- Überprüfen Sie, welcher Status für den Azure AD-Connector im Password Boss Portal angezeigt wird.

- Verbunden bedeutet, dass die letzte Verbindung zu Microsoft erfolgreich war.

- Nicht autorisiert bedeutet, dass Sie den Azure AD-Connector erneut autorisieren müssen. Bearbeiten Sie den Connector auf der Registerkarte „Azure-Authentifizierung“ und klicken Sie auf „Verbindung überprüfen“.

- Überprüfen Sie Ihre Password Boss -Benutzergruppe in Entra ID, um sicherzustellen, dass die richtigen Benutzer in der Gruppe sind. Leere Gruppen werden nicht mit Password Boss synchronisiert.

- Wenn die Synchronisierung nicht funktioniert, können Sie eine manuelle Synchronisierung durchführen. Aktivieren Sie dazu auf der Registerkarte „Konnektoren“ das Kontrollkästchen neben dem Konnektor und wählen Sie im Menü „Aktionen“ die Option „Jetzt synchronisieren“ . Warten Sie anschließend einige Minuten, um zu sehen, ob die Statusaktualisierungen oder fehlenden Benutzer hinzugefügt werden.