SSO con ID Entra (Azure AD) per AutoElevate

Scopri come abilitare e configurare l'accesso Single Sign-On (SSO) con Azure Active Directory (Azure AD).

Crea nuovi utenti e accedi ad AutoElevate con il tuo provider di identità Entra ID. Configura con un solo clic e mappa rapidamente i tuoi utenti/gruppi Entra ai ruoli di AutoElevate . Questa mappatura ti consente di gestire i ruoli degli utenti AutoElevate che hanno accesso direttamente dall'ID Entra.

Note importanti sulla configurazione dell'SSO con Entra ID

- Solo un amministratore AE può abilitare questo servizio.

- Solo un utente Entra ID con autorizzazioni appropriate, come un amministratore globale , può accettare autorizzazioni e aggiungere utenti.

- Per accedere con il provider di ID, è richiesta l'autenticazione a più fattori (MFA) dell'ID Entra. Questa autenticazione può essere abilitata in Utenti > MFA per utente in ID Entra o tramite Accesso Condizionato .

- Questa funzionalità è riservata esclusivamente ad amministratori, tecnici e a coloro che desiderano fornire l'accesso al portale di amministrazione AE, ma non agli utenti finali.

- È possibile assegnare un solo ruolo a un account utente, che è necessario per accedere al portale di amministrazione AE.

- L'indirizzo email dell'utente AE deve corrispondere all'account utente Entra ID.

Abilita Entra ID SSO

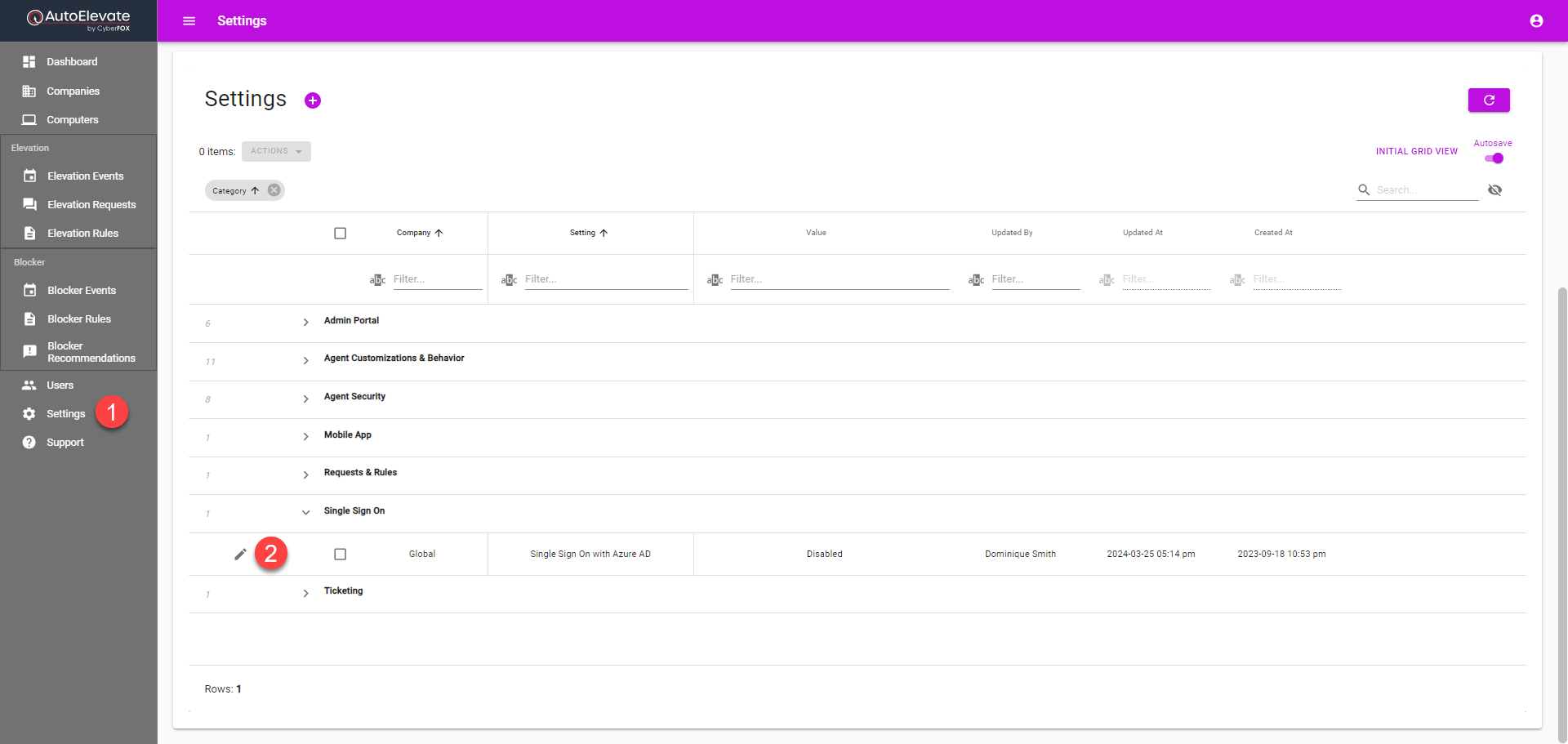

- Dalla schermata (1) Impostazioni nel portale di amministrazione AE https://msp.autoelevate.com, sarà necessario (2) modificare l'opzione Single Sign On (icona a forma di matita)

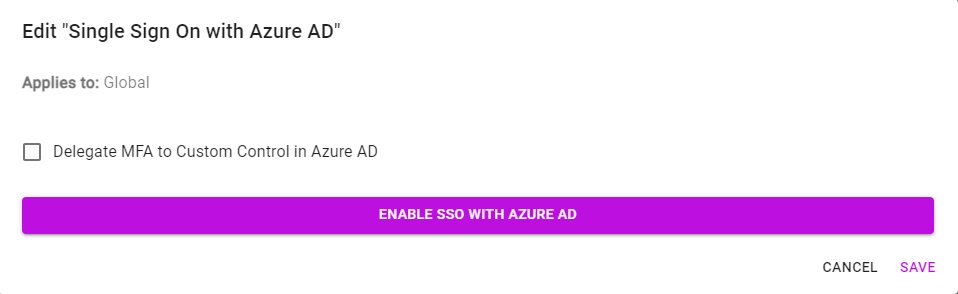

- Quindi fai clic sul pulsante ABILITA SSO CON ID Entra . Verrai reindirizzato alla pagina di accesso al tuo account Microsoft e alla pagina di accettazione delle autorizzazioni (richiede un utente con autorizzazioni appropriate, ad esempio Amministratore Globale). Avrai anche la possibilità di dare il consenso per conto della tua organizzazione.

- L'MFA per l'integrazione SSO può essere delegata al Controllo Personalizzato in Entra ID (per MFA di terze parti come DUO). Per abilitare questa funzione, accedi alla scheda Impostazioni > Single Sign-On e clicca sull'icona a forma di matita. Da lì, troverai una casella di controllo denominata Delega MFA al Controllo Personalizzato in Entra ID . Seleziona questa casella e apparirà un prompt con i termini. Conferma e poi SALVA .

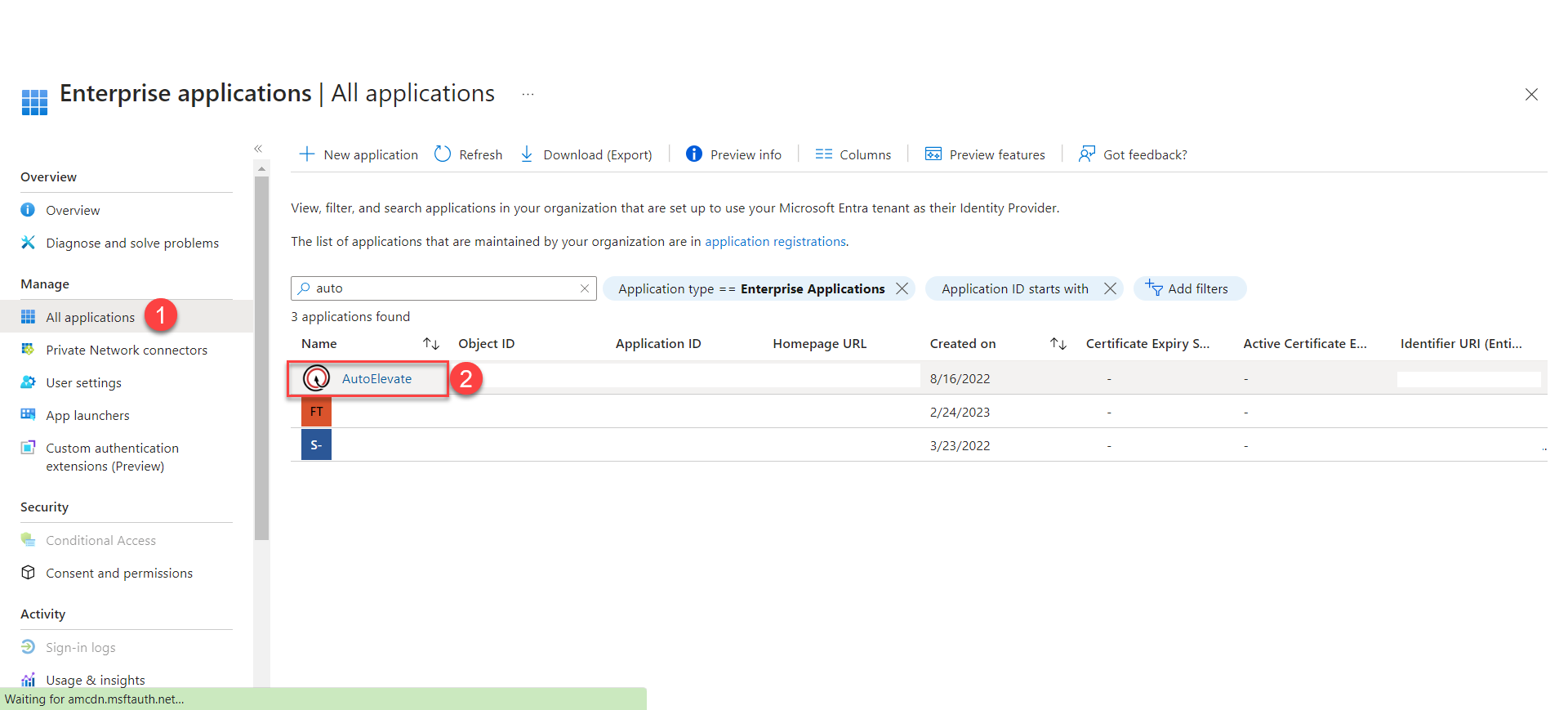

- Ora puoi assegnare gli utenti Entra ID al ruolo AutoElevate appropriato andando su Applicazioni aziendali in Entra ID e selezionando (1) Tutte le applicazioni e cliccando sull'app (2) AutoElevate che è stata aggiunta.

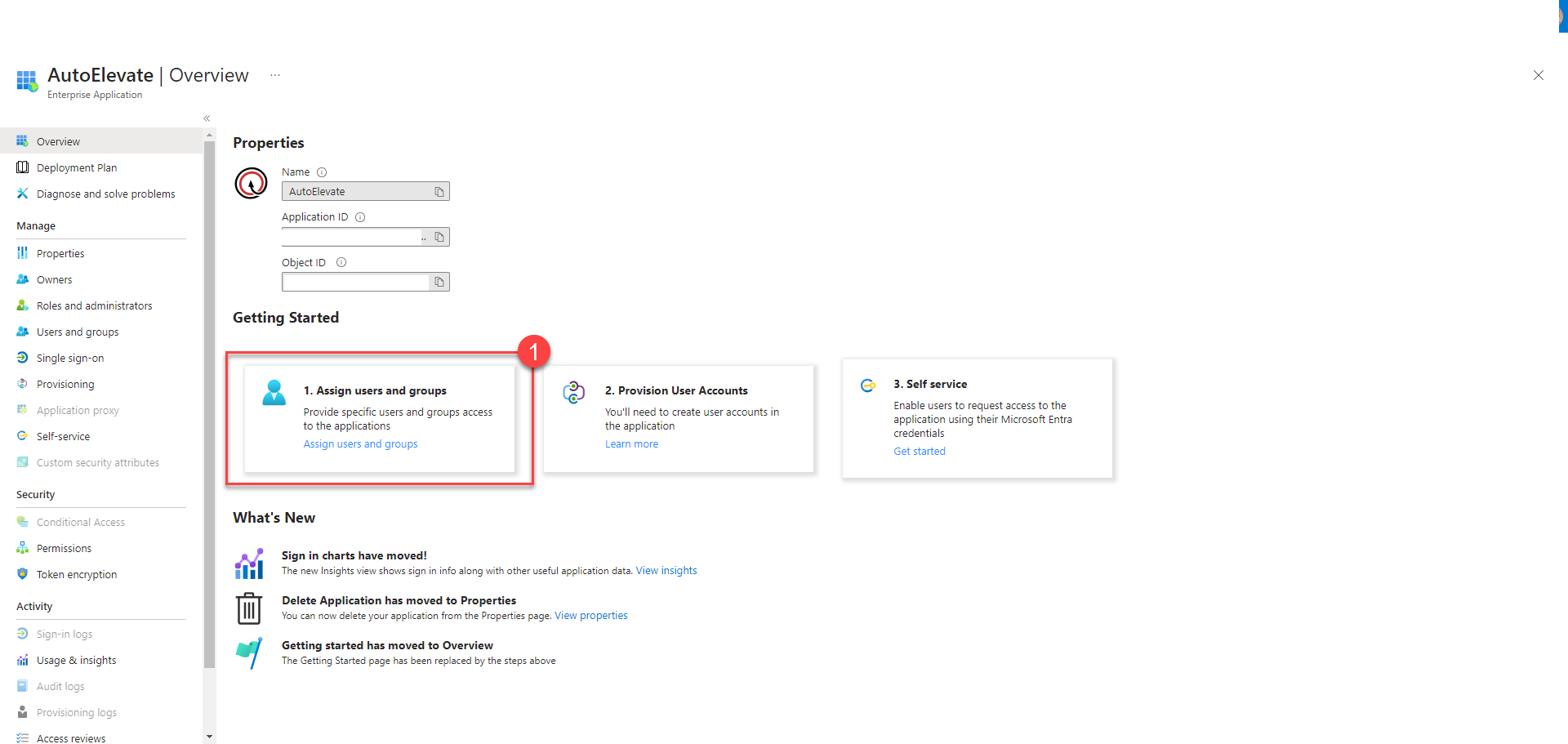

- Fare clic su (1) Assegna utenti e gruppi .

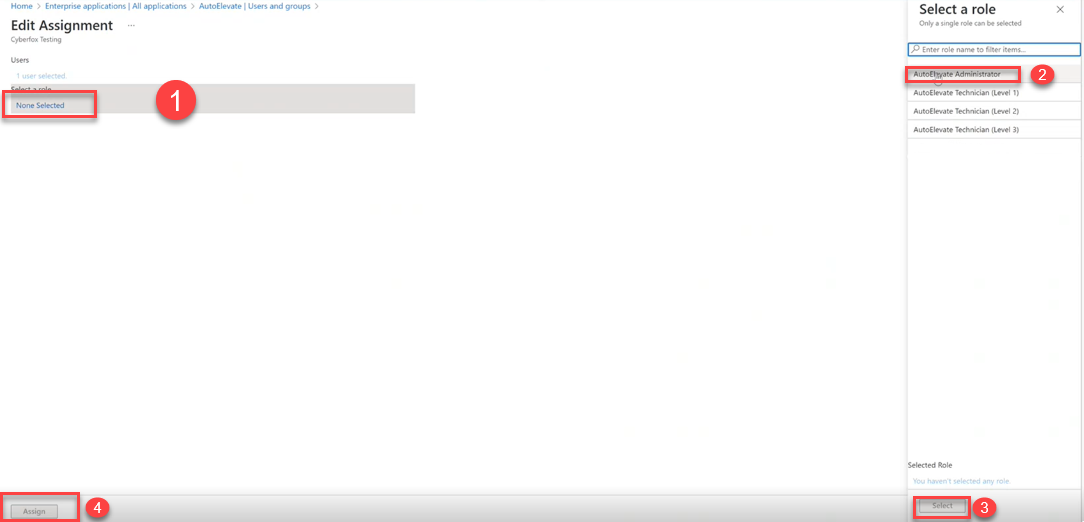

- Fare clic sull'utente/gruppo > Fare clic su (1) Seleziona un ruolo: Nessuno selezionato > (2) Seleziona il ruolo a destra ( ruoli predefiniti ) > (3) Fare clic su Seleziona (in basso a destra) > (4) Fare clic su Assegna (in basso a sinistra)

- Una volta eseguiti questi passaggi, l'aggiunta e la propagazione nel sistema potrebbero richiedere dai 30 secondi a un minuto.

- Una volta completata la procedura, gli amministratori riceveranno un'e-mail per configurare l'accesso aziendale del nuovo utente con un collegamento al portale di amministrazione AE.

- L'utente può quindi effettuare l'accesso dal portale di amministrazione AE utilizzando ACCEDI CON ID Entra nella pagina di accesso del portale di amministrazione AE.

Utenti co-gestiti

Per configurare un utente co-gestito, attenersi alla seguente procedura:

- Per prima cosa , accedi alla schermata Utenti nel portale di amministrazione AutoElevate e crea prima l'utente nel portale.

- Specificare il ruolo e l'accesso all'azienda.

- Assicurati di cliccare su "SALVA" senza inviare un'e-mail.

- Procedi su Entra AD e includili nel tuo tenant come utente esterno.

- Completare la configurazione assegnando all'utente il ruolo AutoElevate appropriato.

Applicazione dell'SSO

Dal menu Azioni della schermata Utente, è possibile rimuovere la password per gli utenti esistenti per imporre l'SSO.