Utilizzo di DUO con AutoElevate

Scopri come utilizzare l'autenticazione a due fattori DUO insieme ad AutoElevate .

DUO con elevazioni

AutoElevate e DUO possono fornire l'autenticazione a più fattori (MFA) e l'approvazione per le richieste di elevazione dei privilegi sui sistemi Windows. Ecco le istruzioni per utilizzare questi strumenti insieme per garantire un accesso sicuro ai privilegi elevati senza conflitti:

- Installando AutoElevate , DUO non è necessario per le elevazioni. Con AutoElevate , la richiesta viene approvata tramite MFA dal portale di amministrazione di AE, poiché l'MFA è necessaria per l'accesso.

- Se si installa AutoElevate con DUO, si consiglia di reinstallare DUO con UAC livello 0. In questo modo si garantisce che DUO non interferisca con il Controllo dell'account utente (UAC) o con le richieste di elevazione.

- DUO offre tre livelli UAC:

- Livello UAC 0: questo livello è consigliato per l'uso con AutoElevate . È valido solo per l'accesso a Windows e non influisce su UAC o elevazione.

- Livello UAC 1: questo livello è solo di elevazione e non richiede l'elaborazione MFA all'accesso a Windows. Non è consigliato l'utilizzo con AutoElevate , in quanto può causare conflitti con il processo di approvazione dell'elevazione.

- Il livello UAC 2 richiede l'elaborazione MFA all'accesso a Windows e ai prompt UAC. Non è consigliato l'utilizzo con AutoElevate , in quanto può causare conflitti con il processo di approvazione dell'elevazione.

- Livello UAC 0: questo livello è consigliato per l'uso con AutoElevate . È valido solo per l'accesso a Windows e non influisce su UAC o elevazione.

- Quando si installa AutoElevate con DUO e si utilizza DUO con UAC livello 0, non ci sono utenti amministratori da elevare, ad eccezione dell'utente locale AE ~0000AEAdmin. Questo account "over-the-shoulder" non è un amministratore a riposo, quindi non può essere utilizzato per elevare i privilegi al di fuori del processo AutoElevate .

- Inoltre, non sarà necessario escludere l'utente locale AE ~0000AEAdmin dalla policy DUO, poiché DUO non interferisce con l'UAC o con le elevazioni dei privilegi in questa configurazione. Poiché non si accede in modo interattivo come utente amministratore AE, si dispone di un processo più snello e sicuro per l'elevazione dei privilegi.

Ulteriori informazioni sulla configurazione delle impostazioni DUO UAC sono disponibili qui .

DUO con accesso amministratore

Requisito

Per eseguire questo comando del registro sono necessari i diritti di amministratore.

Per impedire a DUO di bloccare il provider delle credenziali di accesso amministratore (necessarie per il funzionamento dell'accesso amministratore), è necessario aggiungere il suo GUID alla "ProvidersWhitelist" di DUO.

Il seguente comando aggiungerà il GUID del provider delle credenziali di accesso amministratore alla whitelist di DUO:

reg add "HKLM\SOFTWARE\Duo Security\DuoCredProv" /v ProvidersWhitelist /t REG_MULTI_SZ /d "{00006D50-0000-0000-B090-00006B0B0000}" /fIl GUID del fornitore delle credenziali di accesso amministratore è: 00006D50-0000-0000-B090-00006B0B0000

Per informazioni più dettagliate e assistenza, puoi fare riferimento a questo articolo di supporto di DUO: https://help.duo.com/s/article/4041?language=en_US

DUO con integrazione SSO

L'integrazione AutoElevate /SSO insieme a DUO MFA non è supportata quando MFA è delegato a Microsoft Azure, anche con accesso condizionale.

Microsoft non valuta l'autenticazione con un controllo personalizzato come parte di un requisito di autenticazione a più fattori con accesso condizionale. I controlli personalizzati, come il controllo personalizzato Duo per Azure CA, non possono soddisfare una regola CA che richiede "multifattore". Consulta il documento di supporto di Duo disponibile qui: Autenticazione a due fattori Duo per Microsoft Azure Active Directory | Sicurezza Duo

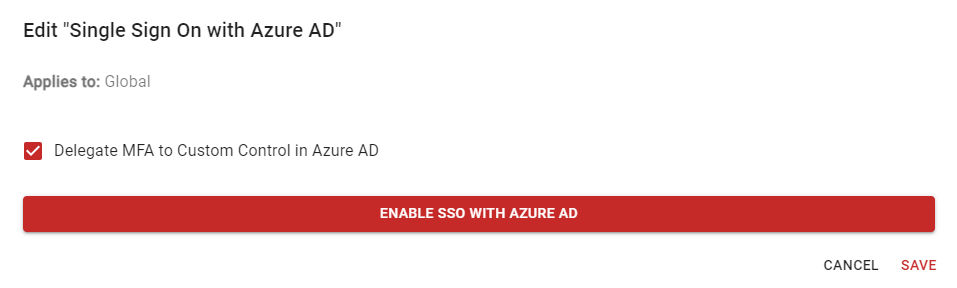

Per supportare l'integrazione di AutoElevate /SSO con DUO MFA, è necessario delegare l'MFA al Controllo Personalizzato nel Contratto di Azure AD. Per abilitare questa opzione, segui questi passaggi:

- Dalla schermata Impostazioni nel portale di amministrazione AE https://msp.autoelevate.com, sarà necessario modificare l' opzione Single Sign-On (icona a forma di matita).

- Selezionare l'opzione Delega MFA al controllo personalizzato in Azure AD .

- Leggi i termini, conferma e poi SALVA .