Le connecteur Azure AD Password Boss vous permet de créer et de mettre à jour un compte utilisateur dans Password Boss directement depuis Azure AD.

Ce connecteur ne synchronise pas le mot de passe AD de l'utilisateur avec Password Boss .

Synchronisation des groupes d'Azure Active Directory vers Password Boss

Les groupes peuvent également être synchronisés avec Password Boss . Plus d'informations dans l'article Synchronisation des groupes .

Utilisation des règles de synchronisation pour personnaliser la synchronisation

Les règles de synchronisation permettent de déterminer les actions entreprises dans Password Boss lors de modifications apportées à Active Directory. Les détails de la règle de synchronisation sont disponibles dans l'article « Règles de synchronisation » .

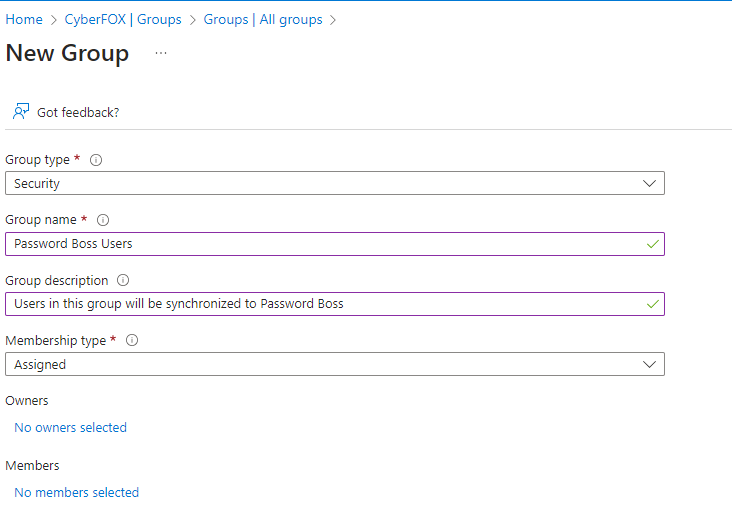

Créer un groupe dans Entra ID pour synchroniser avec Password Boss

Le connecteur Azure Active Directory surveille un groupe dans Active Directory. Lorsque des utilisateurs sont ajoutés au groupe, leurs comptes sont créés dans Password Boss . Lorsque des utilisateurs sont supprimés des groupes, désactivés ou supprimés, leurs comptes dans Password Boss sont désactivés par défaut. Vous pouvez toutefois modifier ce paramètre dans l'onglet Règles de synchronisation du connecteur sur le portail Password Boss .

- Créez un nouveau groupe de sécurité dans Entra ID nommé Password Boss Users .

Créez une nouvelle inscription d’application dans Azure.

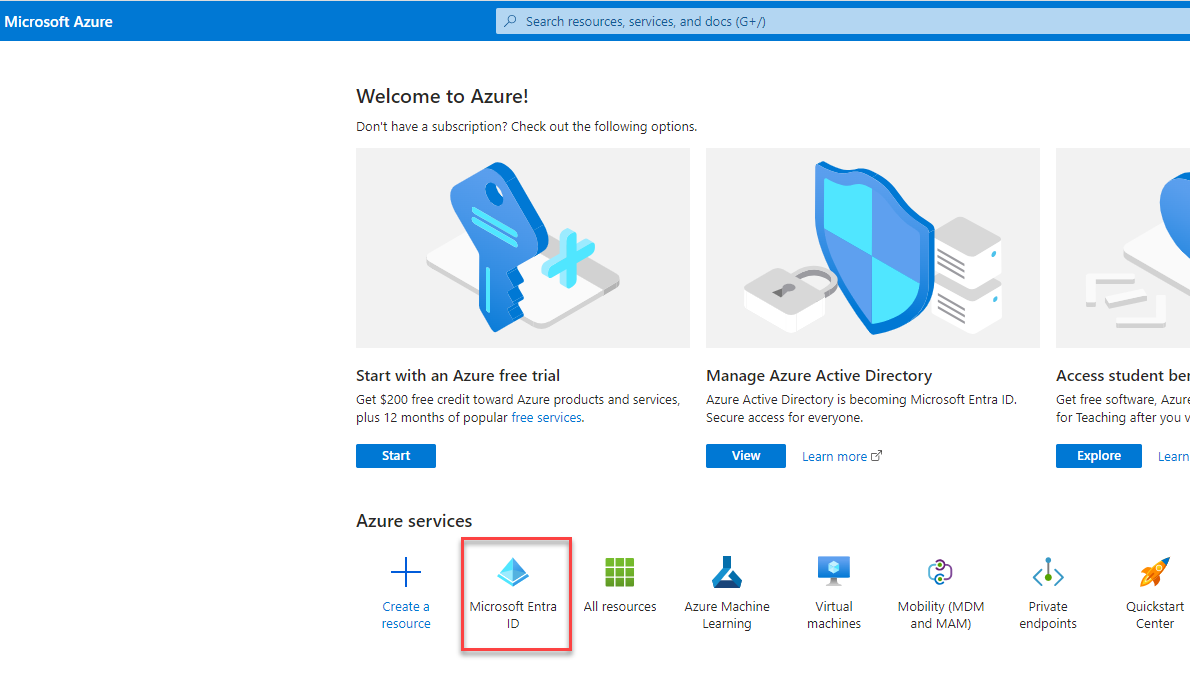

- Accédez à https://portal.azure.com

- Vous devriez être sur la page « Bienvenue dans Azure ! ». Cliquez sur l'icône Microsoft Entra ID .

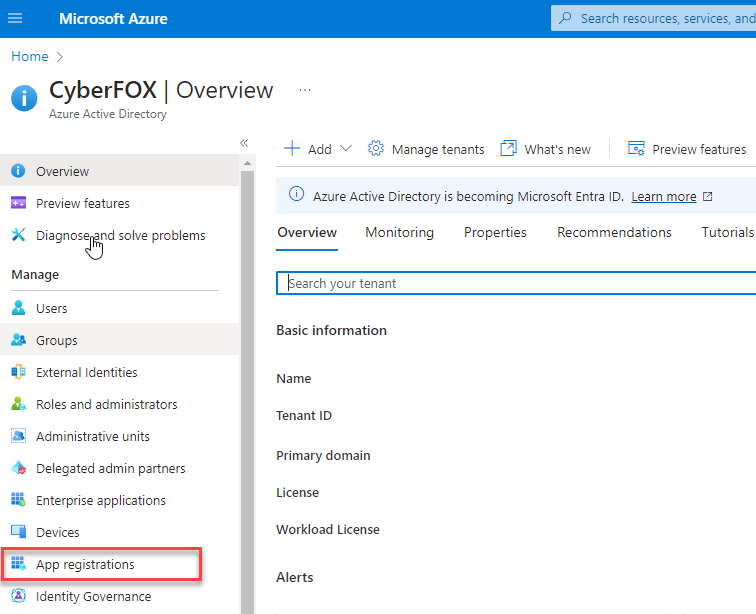

- Sur la page d'aperçu, cliquez sur Enregistrements d'applications, puis sur Nouvelle inscription

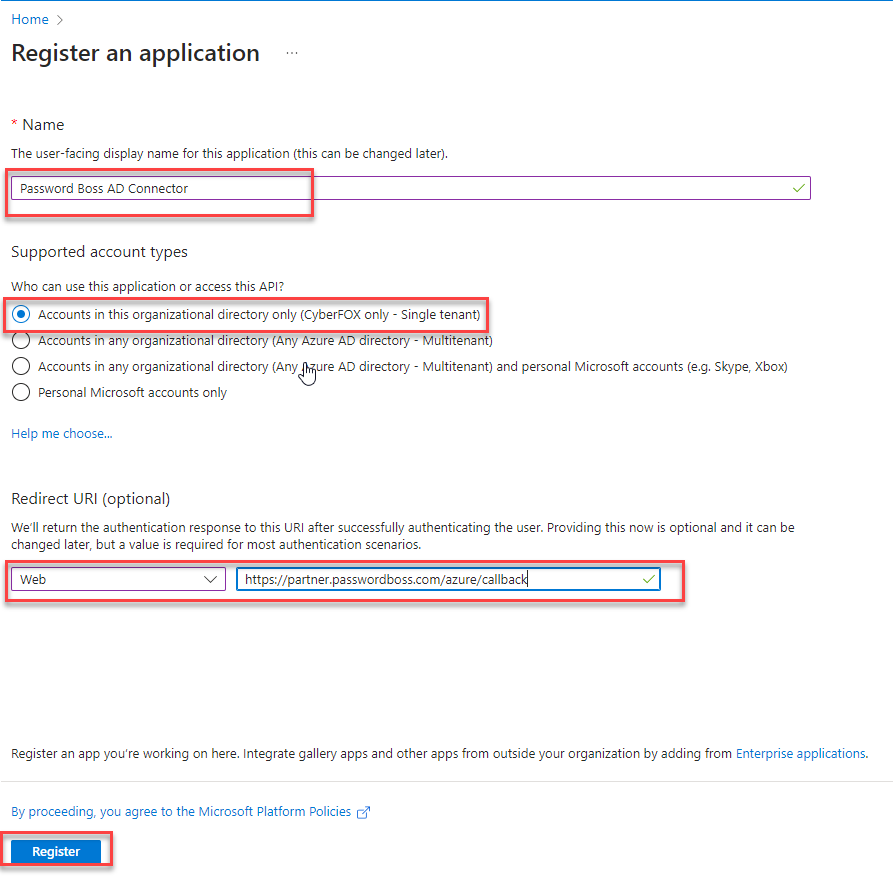

- Nommez votre application Password Boss Connector » . Dans la section « Type de comptes pris en charge », sélectionnez « Comptes dans cet annuaire organisationnel » . Dans l'URI de redirection, sélectionnez « Web » et utilisez l'URL https://partner.passwordboss.com/azure/callback .

Configurer les autorisations de l'API

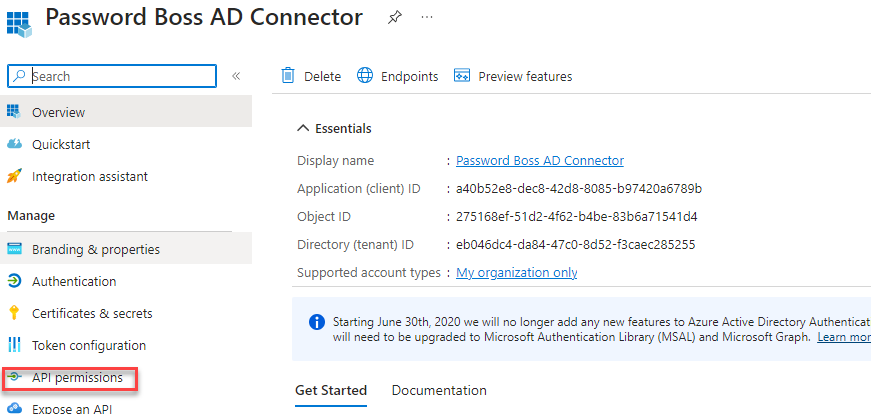

- Après avoir enregistré le nouveau connecteur AD, vous devriez accéder à sa page d'aperçu. Remarque : Microsoft modifie fréquemment ces pages et ces flux. Vous devrez donc peut-être accéder manuellement à la page d'aperçu, comme illustré dans la capture d'écran ci-dessous.

- Cliquez sur Autorisations API

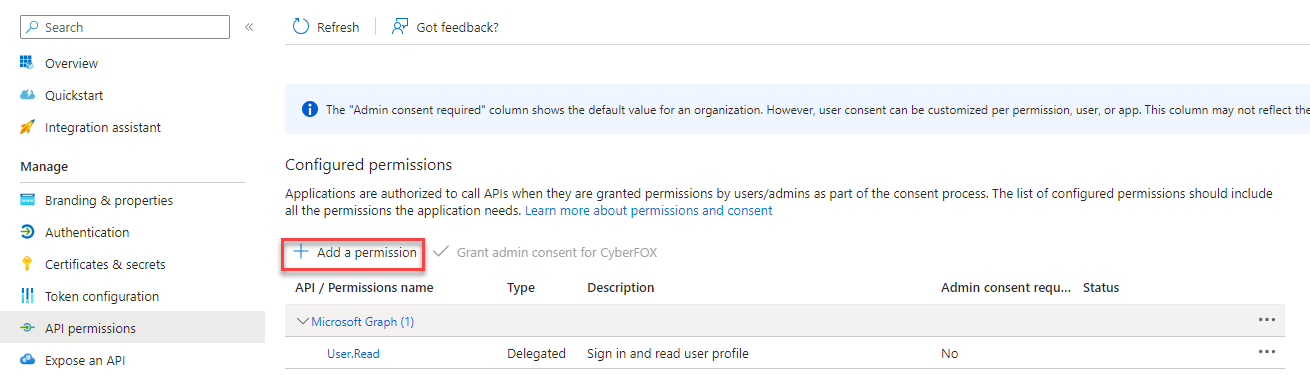

- Cliquez sur Ajouter une autorisation

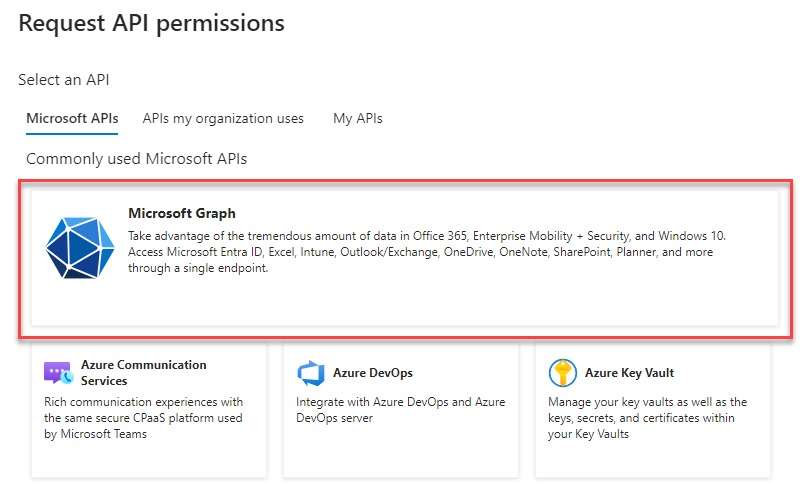

- Sélectionnez Microsoft Graph

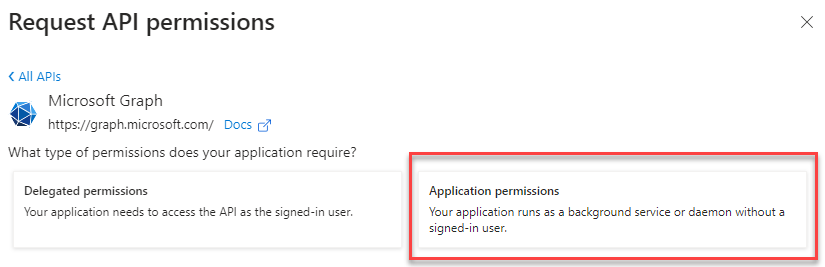

- Sélectionnez l'autorisation de l'application

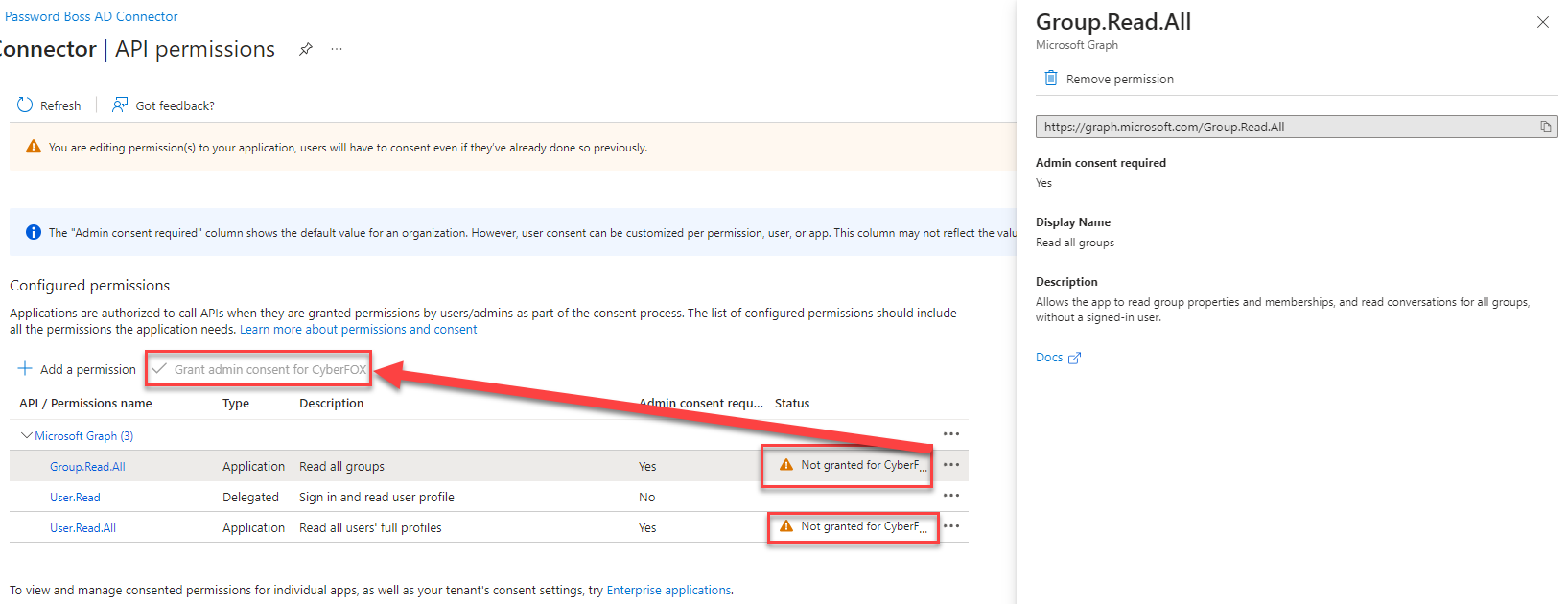

- Vous devrez définir les deux autorisations suivantes :

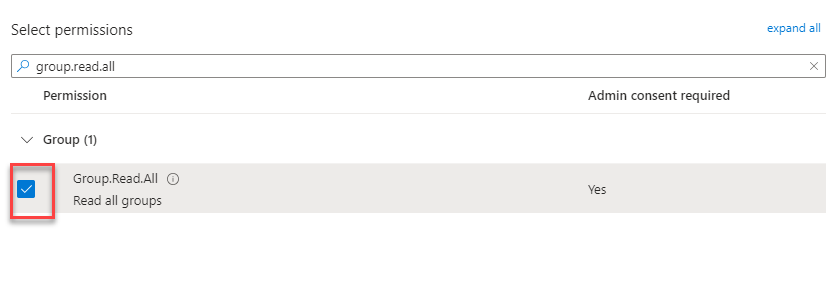

- Groupe -> Groupe.Lire.Tout

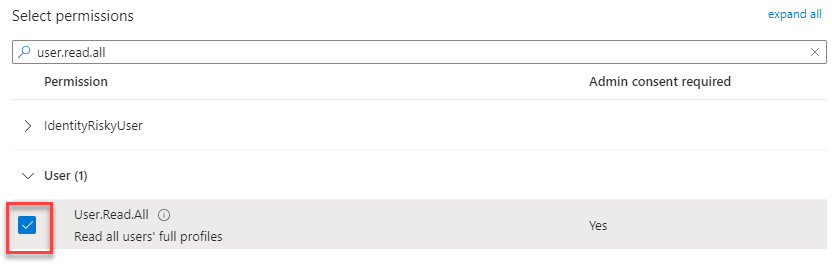

- Utilisateur -> Utilisateur.Lire.Tout

- Cliquez sur Ajouter une autorisation en bas.

- Groupe -> Groupe.Lire.Tout

- Cliquez sur Accorder le consentement de l'administrateur pour [Nom de l'organisation] , puis sur OUI

Créez une clé secrète client.

- Sélectionnez l'application que vous avez créée ( Password Boss Connector), puis cliquez sur Certificats et secrets (1) dans la section Gérer.

- Cliquez sur Nouveau secret client (2) pour en créer un nouveau.

- Pour la description du secret client, nommez- Password Boss Connector » (3), puis définissez la date d'expiration (4) en fonction de votre organisation. Cliquez ensuite sur « Ajouter » (5).

- Copiez votre valeur secrète (1) et conservez-la en lieu sûr. Une fois cette page fermée, elle ne s'affichera plus. Nous vous recommandons de conserver cette valeur secrète sous forme de note numérique dans Password Boss et de la partager avec les membres de l'équipe concernés. Vous aurez besoin de cette clé pour finaliser la configuration sur le portail Password Boss .

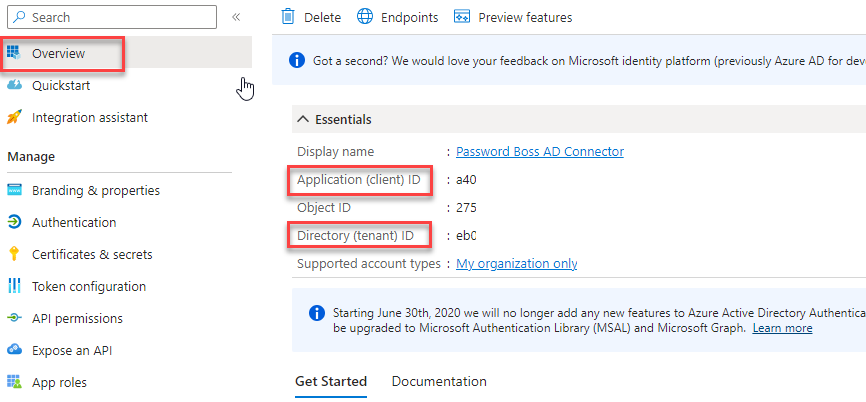

Copiez les valeurs de l'ID d'application et de l'ID de locataire

Accédez maintenant à l'onglet « Aperçu » de l'application Password Boss Connector et copiez l' ID d'application (client) et l' ID d'annuaire (locataire) . Enregistrez ces valeurs en lieu sûr (note sécurisée Password Boss ) pour terminer la configuration sur le portail Password Boss .

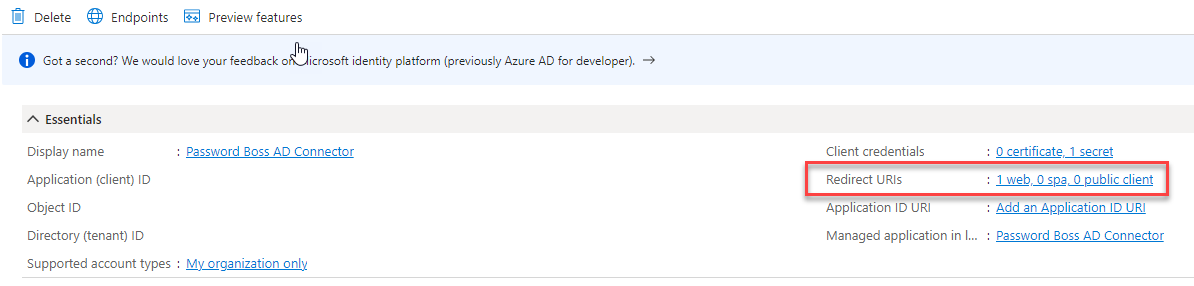

Spécifier les URI de redirection

- Sur le même écran d'aperçu , cliquez sur le lien URI de redirection pour ajouter un URI de redirection

- Sur l'écran d'authentification , cliquez sur « Ajouter un URI » et ajoutez https://portal.passwordboss.com/business/connectors/azure/callback, puis cliquez sur « Enregistrer ». Vous devriez maintenant avoir deux URI de redirection.

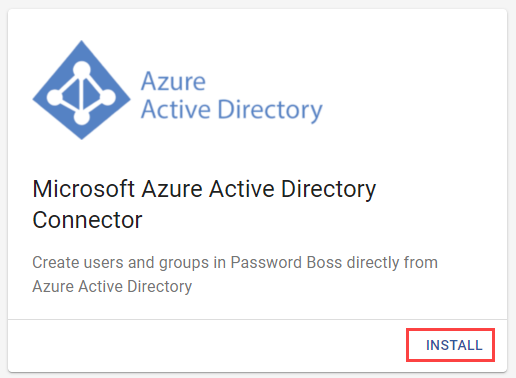

Installer le connecteur Azure Active Directory

- Ouvrez le portail Password Boss .

- Dans le portail partenaire , le connecteur se trouve dans l’ onglet Connecteurs de chaque entreprise.

- Dans le portail utilisateur , le connecteur se trouve dans l’ onglet Intégrations .

- Cliquez sur Installer

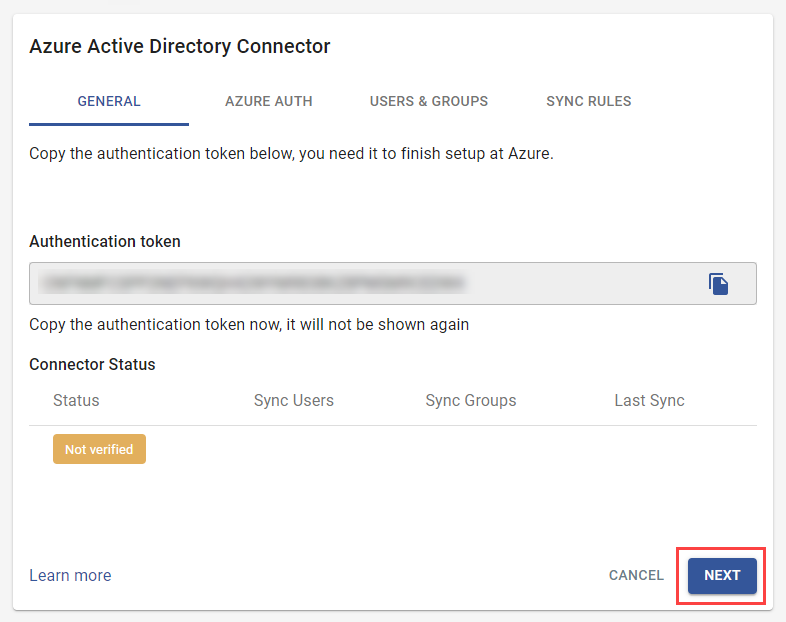

- Copiez et enregistrez le jeton d’authentification dans un endroit sûr pour une utilisation ultérieure, puis cliquez sur Suivant .

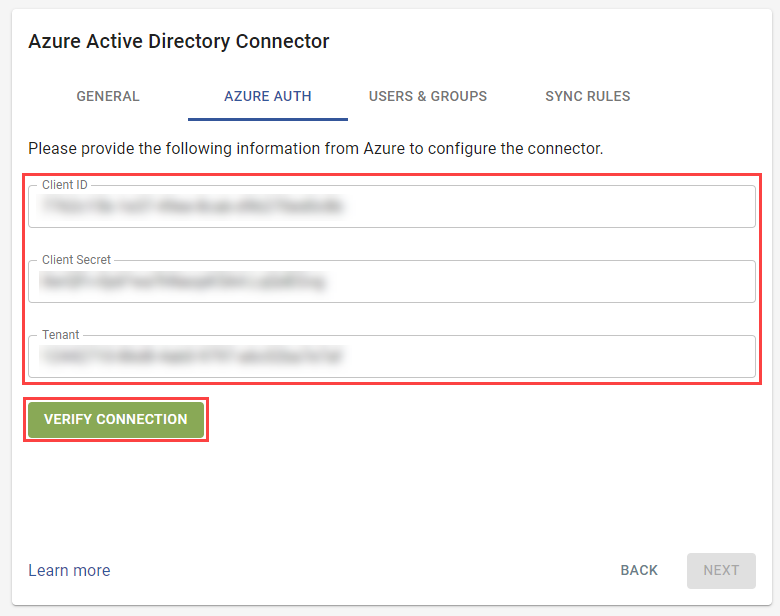

- Saisissez l' ID client, le secret client et l'ID locataire des étapes précédentes lors de la configuration de l'application Entra ID , puis cliquez sur Vérifier la connexion

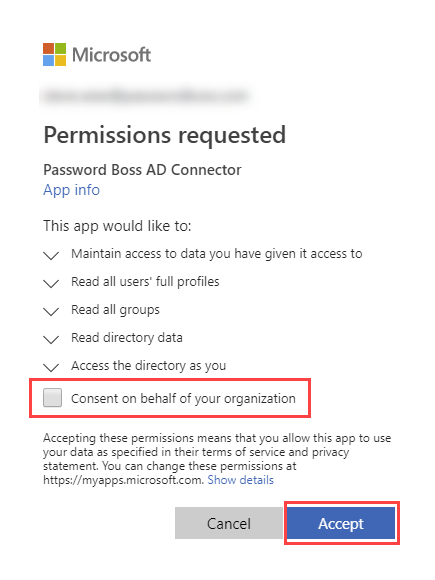

- Votre navigateur vous redirigera vers Microsoft pour autoriser la connexion. Utilisez un identifiant approprié avec les autorisations appropriées, puis cliquez pour donner votre consentement au nom de votre organisation et cliquez sur Accepter .

- Après une vérification réussie chez Microsoft, vous verrez Connexion vérifiée.

- Cliquez sur Suivant pour continuer.

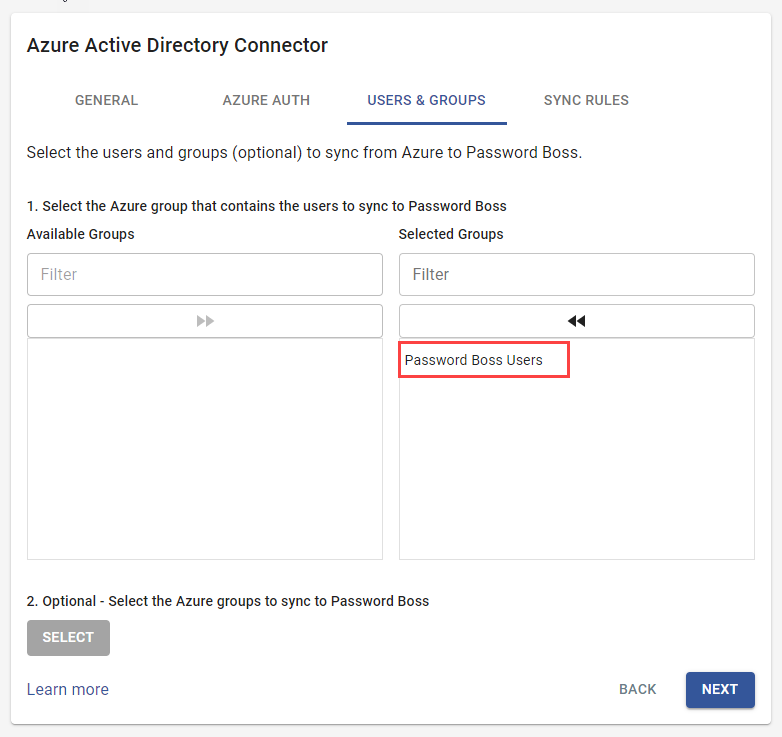

- Dans l'onglet « Utilisateurs et groupes » , cliquez sur le bouton vert pour sélectionner le groupe d'utilisateurs Password Boss créé dans la première section de ce guide. Le groupe sélectionné sera synchronisé avec Password Boss .

Remarques : Il est recommandé d'utiliser un groupe dédié uniquement pour gérer les utilisateurs dans Password Boss . Un seul groupe peut être sélectionné pour la synchronisation avec Password Boss .

- Facultatif : appuyez sur « Sélectionner » pour ajouter d'autres groupes Azure à synchroniser avec Password Boss . Vous pouvez les utiliser comme groupes organisationnels dans Password Boss . Tous les groupes sélectionnés seront synchronisés avec Password Boss s'ils incluent des utilisateurs du groupe de synchronisation spécifié ci-dessus. Les groupes vides ne seront pas synchronisés.

- Cliquez sur Suivant

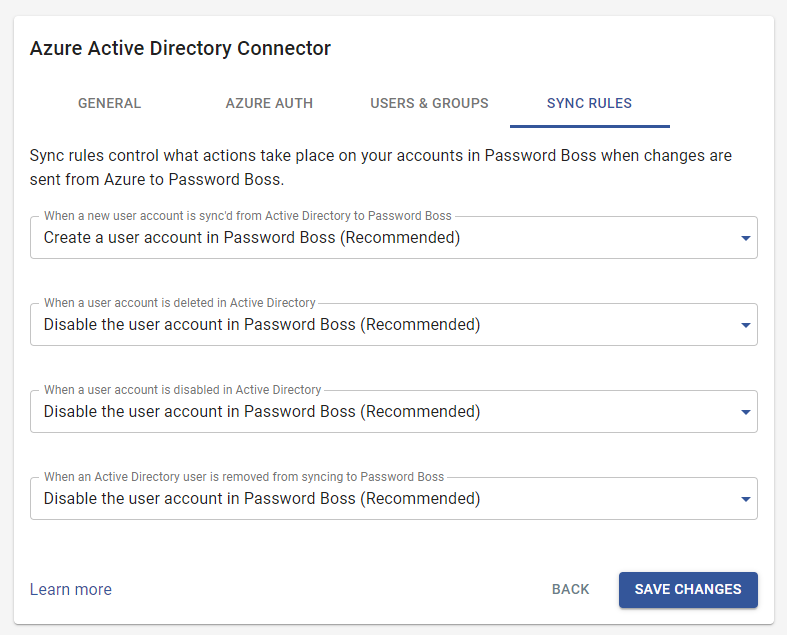

- Vérifiez les règles de synchronisation. Dans la plupart des cas, le paramètre par défaut est le meilleur choix. N'utilisez pas l'option de conversion vers un compte personnel si les utilisateurs ont une adresse e-mail professionnelle , car une fois qu'ils auront perdu l'accès à leur boîte e-mail professionnelle, ils ne pourront plus utiliser Password Boss . Utilisez cette option uniquement pour les organisations qui utilisent des adresses e-mail personnelles pour leurs comptes Password Boss . Une fois les règles sélectionnées satisfaites, cliquez sur « Enregistrer les modifications » .

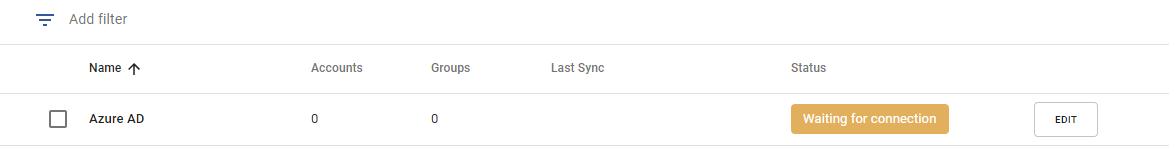

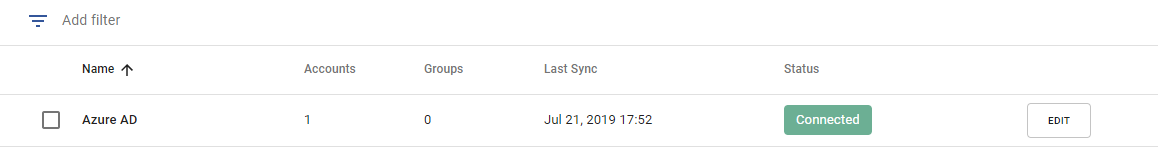

- Lorsque vous revenez à la liste des connecteurs dans le portail, vous verrez le connecteur avec un statut En attente de connexion

- Ce statut passera à Connecté quelques minutes après la première synchronisation.

- Les utilisateurs dont les comptes ont été synchronisés à partir d’Entra ID afficheront Azure AD dans la colonne Géré par de l’ onglet Utilisateurs du portail.

Dépannage de la synchronisation

La synchronisation avec Entra ID s'exécute toutes les cinq minutes. Si vous avez apporté des modifications dans Azure AD qui ne sont pas mises à jour dans Password Boss , suivez ces étapes de dépannage.

- Vérifiez quel statut est affiché pour le connecteur Azure AD dans le portail Password Boss ?

- Connecté signifie que la dernière connexion à Microsoft a réussi

- « Non autorisé » signifie que vous devez réautoriser le connecteur Azure AD. Modifiez le connecteur depuis l'onglet Authentification Azure et cliquez sur « Vérifier la connexion ».

- Vérifiez votre groupe d'utilisateurs Password Boss dans Entra ID pour confirmer que les utilisateurs sont bien présents. Les groupes vides ne seront pas synchronisés avec Password Boss .

- Si la synchronisation semble bloquée, vous pouvez effectuer une synchronisation manuelle. Dans l'onglet « Connecteurs », cochez la case correspondant au connecteur, puis, dans le menu « Actions » , sélectionnez « Synchroniser maintenant » . Patientez quelques minutes pour voir si les mises à jour de statut ou les utilisateurs manquants sont ajoutés.