Création d'un compte de service pour exécuter le connecteur Active Directory

Le compte de service qui exécutera le connecteur Active Directory aura besoin de privilèges d’administrateur sur le serveur sur lequel le connecteur est installé.

- Si le connecteur Active Directory est installé sur un contrôleur de domaine, le compte de service doit être membre du groupe Administrateurs du domaine

- Si le connecteur Active Directory est installé sur un serveur membre, le compte de service doit être membre du groupe Administrateurs du serveur.

Création d'un compte de service qui est un administrateur de domaine - utilisé sur un contrôleur de domaine

- Ouvrez les utilisateurs et les ordinateurs Active Directory.

- Créez un nouvel utilisateur. Utilisez un nom évocateur, comme PasswordBossService.

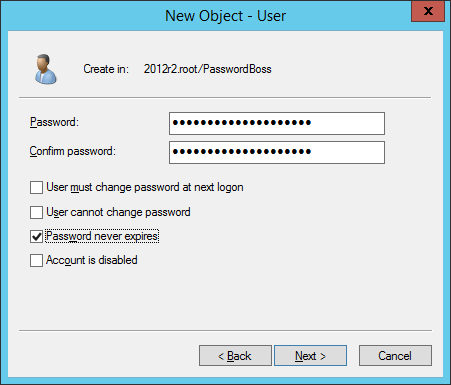

- Créez un mot de passe fort pour le compte et décochez la case pour éviter de devoir le modifier. Vous pouvez également cocher la case « Le mot de passe n'expire jamais ».

- Enregistrez le nouveau mot de passe dans Password Boss .

- Modifiez le compte de service dans Utilisateurs et ordinateurs Active Directory.

- Dans l’ onglet Membre de , ajoutez le groupe Administrateurs du domaine et enregistrez le compte.

Création d'un compte de service administrateur sur le serveur membre

- Ouvrir Utilisateurs et groupes.

- Créez un nouvel utilisateur. Utilisez un nom évocateur, comme PasswordBossService.

- Créez un mot de passe fort pour le compte et décochez la case pour éviter de devoir le modifier. Vous pouvez également cocher la case « Le mot de passe n'expire jamais ».

- Enregistrez le nouveau mot de passe dans Password Boss .

- Modifiez le compte utilisateur et dans l’onglet Membre de, ajoutez le groupe Administrateurs et enregistrez le compte de service.

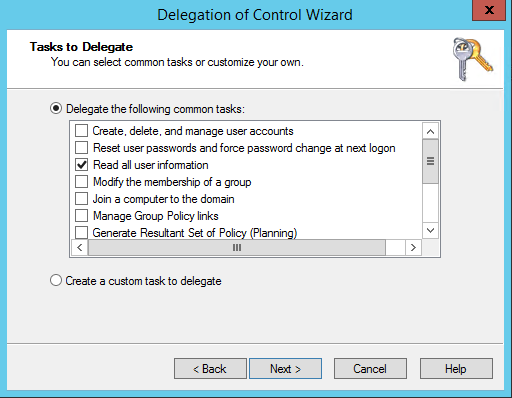

- Ouvrez Utilisateurs et ordinateurs Active Directory , cliquez avec le bouton droit sur le domaine et sélectionnez Déléguer le contrôle.

- Ajoutez votre compte de service à la page Utilisateur ou Groupes.

- Sur la page Tâches à déléguer, sélectionnez Lire toutes les informations utilisateur .

- Terminer l'assistant

- Installez AD Lightweight Directory Service en tant que rôle sur votre serveur membre.

- Ouvrez Powershell ou une invite de commande et exécutez les commandes suivantes

dsacls "CN=Deleted Objects,<Your_Base_DN_here>" /takeownershipdsacls "CN=Deleted Objects,<Your_Base_DN_here>" /G <Domain\PasswordBossService>:LCRP