Uso de DUO con AutoElevate

Aprenda a utilizar la autenticación de dos factores DUO junto con AutoElevate .

DUO con Elevaciones

AutoElevate y DUO pueden proporcionar autenticación multifactor (MFA) y aprobación de solicitudes de elevación en sistemas Windows. A continuación, se detallan las instrucciones para usar estas herramientas conjuntamente y garantizar un acceso seguro a privilegios elevados sin conflictos:

- Al instalar AutoElevate , no se requiere DUO para las elevaciones. Con AutoElevate , la solicitud se aprueba mediante MFA desde el portal de administración de AE, ya que se requiere MFA para iniciar sesión.

- Si instala AutoElevate con DUO, se recomienda reinstalar DUO con el nivel UAC 0. Esto garantiza que DUO no interfiera con el Control de cuentas de usuario (UAC) ni con las solicitudes de elevación.

- DUO ofrece tres niveles de UAC:

- Nivel 0 de Control de Cuentas de Usuario (UAC): Este nivel se recomienda para usar con AutoElevate . Solo se utiliza para iniciar sesión en Windows y no afecta al UAC ni a la elevación.

- Nivel 1 de Control de Cuentas de Usuario (UAC): Este nivel es solo de elevación y no requiere procesamiento de MFA al iniciar sesión en Windows. No se recomienda su uso con AutoElevate , ya que puede causar conflictos con el proceso de aprobación de elevación.

- El nivel 2 de UAC requiere el procesamiento de MFA en el inicio de sesión de Windows y en las solicitudes de UAC. No se recomienda su uso con AutoElevate , ya que puede causar conflictos con el proceso de aprobación de elevación.

- Nivel 0 de Control de Cuentas de Usuario (UAC): Este nivel se recomienda para usar con AutoElevate . Solo se utiliza para iniciar sesión en Windows y no afecta al UAC ni a la elevación.

- Al instalar AutoElevate con DUO y usar DUO con el nivel 0 de Control de Cuentas de Usuario (UAC), no hay usuarios administradores que elevar, excepto el usuario local de AE ~0000AEAdmin. Esta cuenta de administrador no es un administrador en reposo, por lo que no se puede usar para elevar privilegios fuera del proceso de AutoElevate .

- Además, no necesitará excluir al usuario local de AE ~0000AEAdmin de la política de DUO, ya que DUO no interfiere con el Control de Cuentas de Usuario (UAC) ni con las elevaciones en esta configuración. Al no iniciar sesión interactivamente como usuario administrador de AE, dispone de un proceso más ágil y seguro para elevar privilegios.

Puede encontrar más información sobre la configuración de los ajustes de UAC de DUO aquí .

DUO con inicio de sesión de administrador

Requisito

Se requieren derechos de administrador para ejecutar este comando de registro.

Para evitar que DUO bloquee el proveedor de credenciales de inicio de sesión de administrador (que es necesario para que funcione el inicio de sesión de administrador), debe agregar su GUID a la "Lista blanca de proveedores" de DUO.

El siguiente comando agregará el GUID del proveedor de credenciales de inicio de sesión de administrador a la lista blanca de DUO:

reg add "HKLM\SOFTWARE\Duo Security\DuoCredProv" /v ProvidersWhitelist /t REG_MULTI_SZ /d "{00006D50-0000-0000-B090-00006B0B0000}" /fEl GUID del proveedor de credenciales de inicio de sesión de administrador es: 00006D50-0000-0000-B090-00006B0B0000

Para obtener información y asistencia más detallada, puede consultar este artículo de soporte de DUO: https://help.duo.com/s/article/4041?language=es_ES

DUO con integración SSO

La integración de AutoElevate /SSO junto con DUO MFA no es compatible cuando MFA se delega a Microsoft Azure, incluso con acceso condicional.

Microsoft no evalúa la autenticación con un control personalizado como parte de un requisito de notificación de autenticación multifactor de acceso condicional. Los controles personalizados, como el control personalizado Duo para la CA de Azure, no pueden satisfacer una regla de CA que requiera "multifactor". Consulta el documento de soporte de Duo aquí: Autenticación de dos factores de Duo para Microsoft Azure Active Directory | Seguridad de Duo.

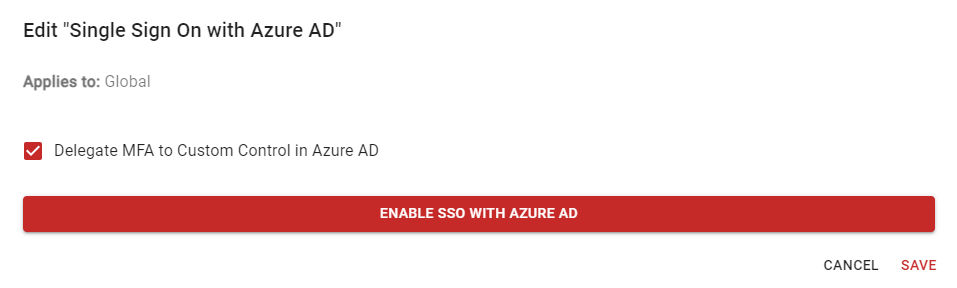

Para permitir la integración de AutoElevate /SSO con DUO MFA, deberá delegar la MFA al Control personalizado en el Acuerdo de Azure AD. Para habilitar esta opción, siga estos pasos:

- Desde la pantalla Configuración en el Portal de administración de AE https://msp.autoelevate.com, deberá editar la opción de Inicio de sesión único (ícono de lápiz).

- Marque la opción Delegar MFA al control personalizado en Azure AD .

- Lea los términos, confirme y luego GUARDE .