Verbind Entra ID met Password Boss

Met de Azure AD-connector Password Boss kunt u rechtstreeks vanuit Azure AD een gebruikersaccount in Password Boss maken en bijwerken.

Deze connector synchroniseert het AD-wachtwoord van de gebruiker niet met Password Boss .

Groepen synchroniseren van Azure Active Directory naar Password Boss

Groepen kunnen ook worden gesynchroniseerd met Password Boss . Meer informatie vindt u in het artikel Groepen synchroniseren .

Synchronisatieregels gebruiken om synchronisatie aan te passen

Synchronisatieregels worden gebruikt om te bepalen welke acties er in Password Boss worden uitgevoerd wanneer er wijzigingen worden aangebracht in Active Directory. Meer informatie over de synchronisatieregel vindt u in het artikel Synchronisatieregels .

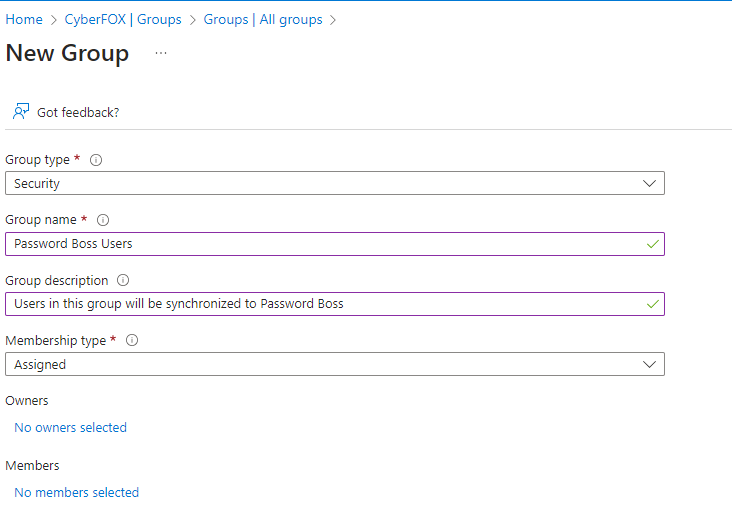

Een groep aanmaken in Entra ID om te synchroniseren met Password Boss

De Azure Active Directory-connector bewaakt een groep in Active Directory. Wanneer gebruikers aan de groep worden toegevoegd, worden hun accounts aangemaakt in Password Boss . Wanneer gebruikers uit de groepen worden verwijderd, uitgeschakeld of verwijderd, worden hun accounts in Password Boss standaard uitgeschakeld. U kunt deze instelling echter wijzigen op het tabblad Synchronisatieregels van de connector in de Password Boss portal.

- Maak een nieuwe beveiligingsgroep in Entra ID met de naam Password Boss Users .

Maak een nieuwe toepassingsregistratie in Azure.

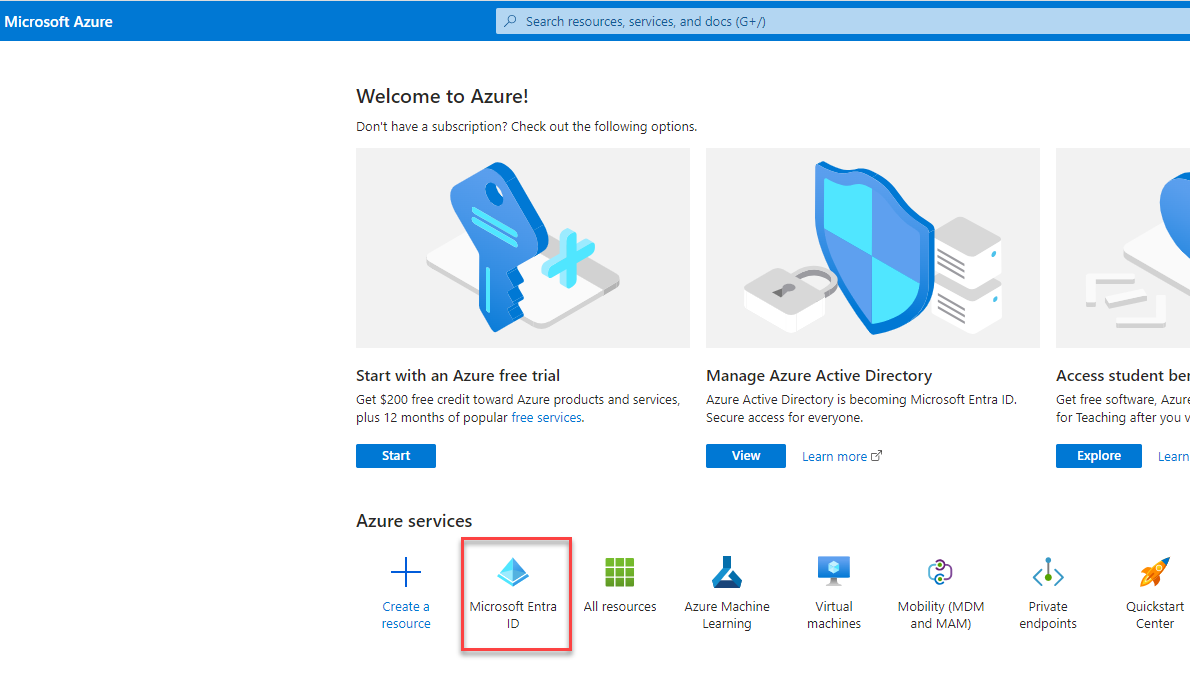

- Ga naar https://portal.azure.com

- U bevindt zich nu op de Welkom bij Azure! -pagina. Klik op het pictogram Microsoft Entra ID .

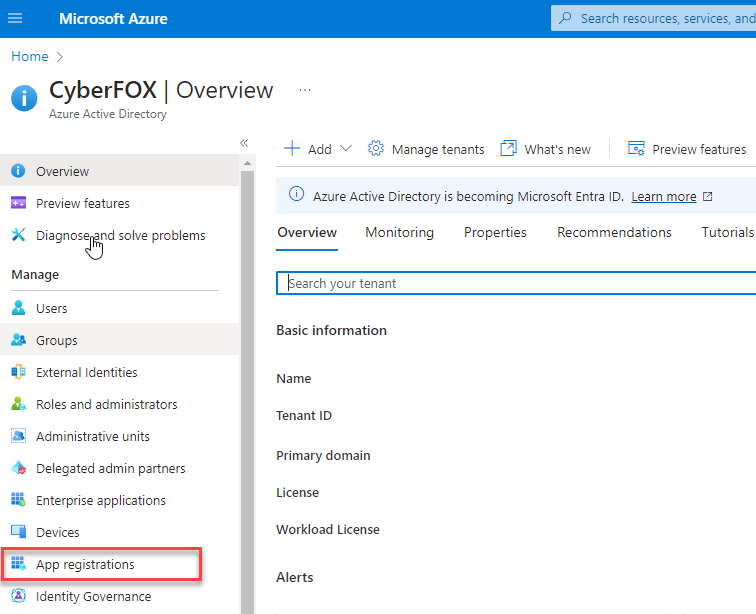

- Klik op de overzichtspagina op App-registraties en klik vervolgens op Nieuwe registratie

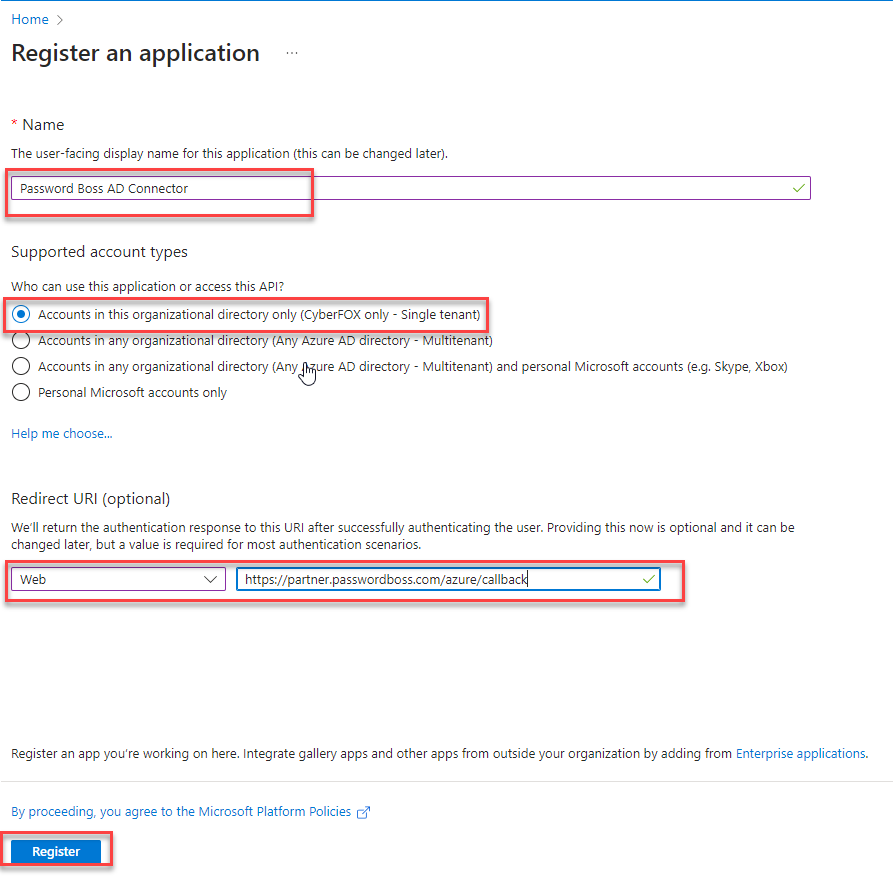

- Geef uw applicatie de naam Password Boss Connector . Selecteer in het gedeelte 'Ondersteunde accounttypen' de optie 'Accounts in deze organisatiedirectory' . Selecteer bij 'Omleidings-URI' de optie 'Web' en gebruik https://partner.passwordboss.com/azure/callback als URL .

API-machtigingen configureren

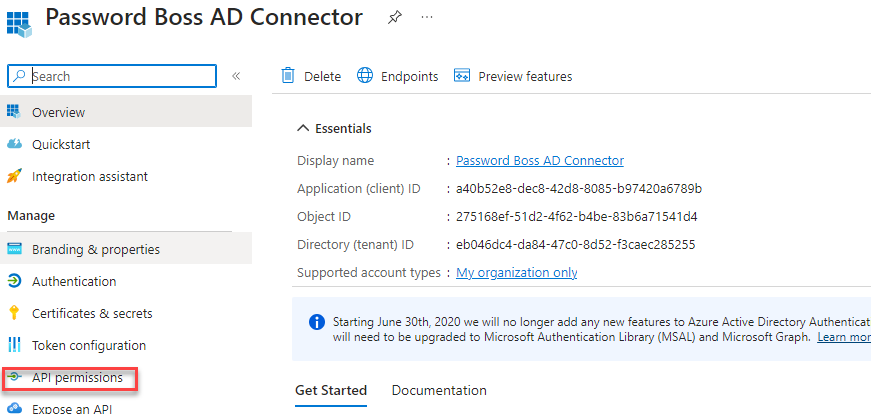

- Nadat u de nieuwe AD-connector hebt opgeslagen, bevindt u zich op de overzichtspagina voor de nieuwe connector. Let op: Microsoft wijzigt deze pagina's en stromen regelmatig, dus u moet mogelijk handmatig naar de overzichtspagina navigeren, zoals weergegeven in de onderstaande schermafbeelding.

- Klik op API-machtigingen

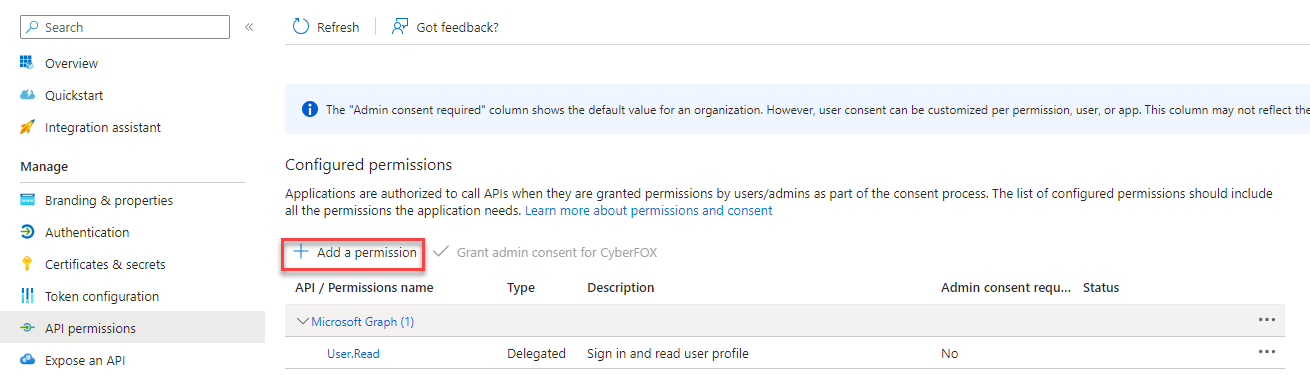

- Klik op 'Machtiging toevoegen'

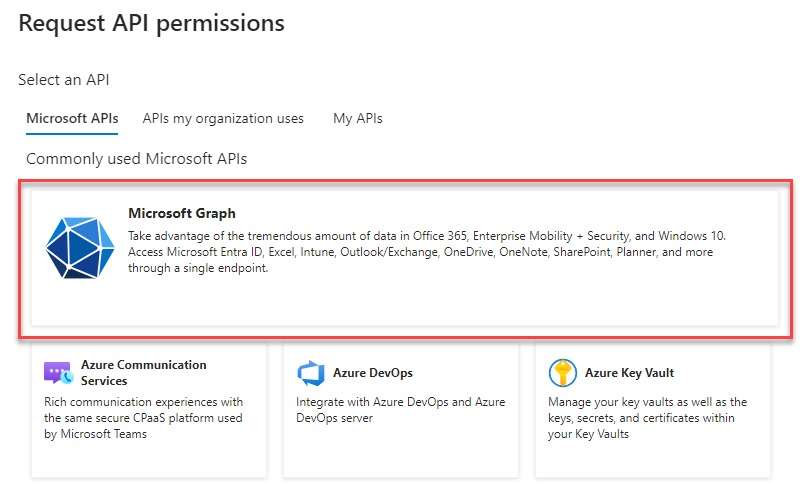

- Selecteer Microsoft Graph

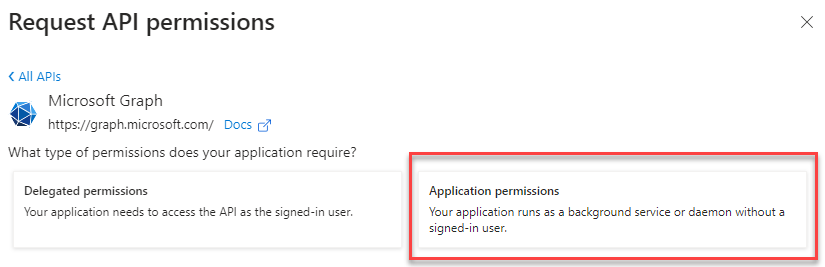

- Selecteer Toepassingsmachtiging

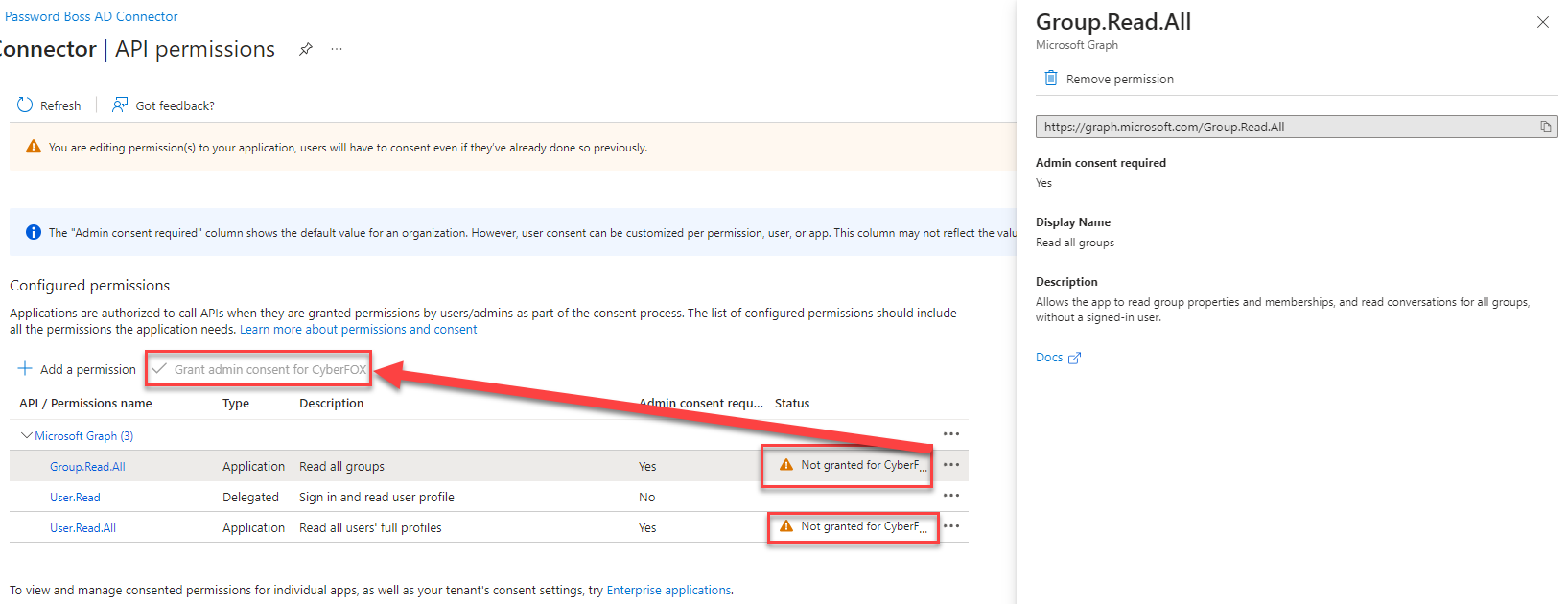

- U moet de volgende twee machtigingen instellen:

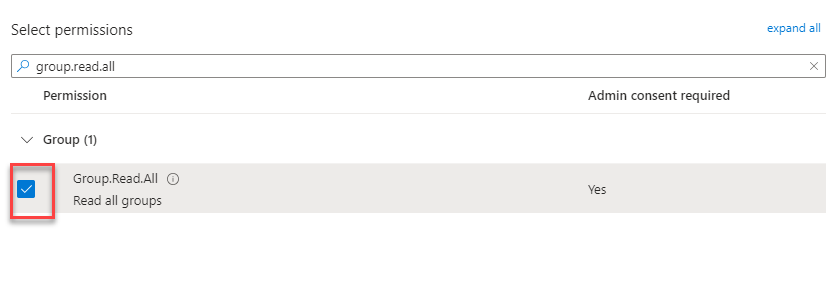

- Groep -> Groep.Alles.Lezen

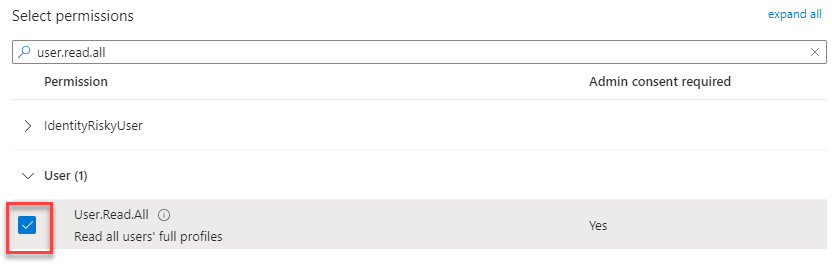

- Gebruiker -> Gebruiker.Alles.Lezen

- Klik onderaan op Machtiging toevoegen .

- Groep -> Groep.Alles.Lezen

- Klik op Toestemming verlenen voor [Organisatienaam] en vervolgens op JA

Maak een geheime clientsleutel.

- Selecteer de applicatie die u hebt gemaakt ( Password Boss Connector) en klik vervolgens op Certificaten en geheimen (1) in het gedeelte Beheren.

- Klik op Nieuw clientgeheim (2) om een nieuw geheim te maken.

- Geef het clientgeheim de naam Password Boss Connector (3) en stel de vervaldatum (4) in die geschikt is voor uw organisatie. Klik vervolgens op Toevoegen (5).

- Kopieer nu uw geheime waarde (1) en bewaar deze op een veilige plek. Zodra u deze pagina verlaat, wordt deze niet meer weergegeven. We raden u aan de geheime waarde als digitale notitie in Password Boss te plaatsen en deze met de juiste teamleden te delen. U hebt de sleutel nodig om de configuratie op de Password Boss portal te voltooien.

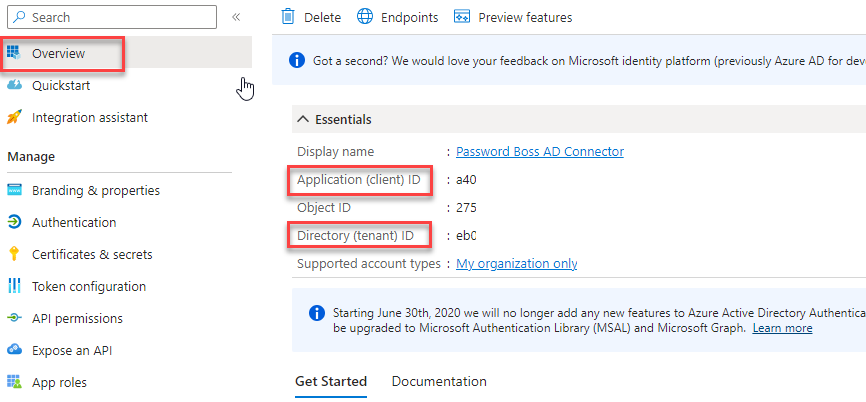

Kopieer de waarden voor de toepassings-ID en de tenant-ID

Ga nu naar het tabblad Overzicht van de Password Boss Connector -app en kopieer de Application (client) ID en de Directory (tenant) ID . Bewaar deze waarden op een veilige plek (in de beveiligde notitie Password Boss ) om de installatie op de Password Boss portal te voltooien.

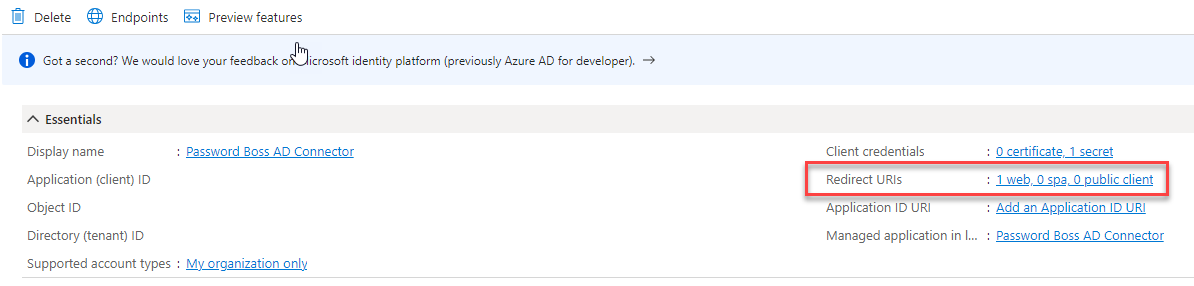

Specificeer omleidings-URI's

- Klik op hetzelfde overzichtscherm op de link Omleidings-URI's om een omleidings-URI toe te voegen

- Klik op het scherm Authenticatie op URI toevoegen en voeg https://portal.passwordboss.com/business/connectors/azure/callback toe. Klik vervolgens op Opslaan. U zou nu twee omleidings-URI's moeten hebben.

Azure Active Directory Connector installeren

- Open de Password Boss portal.

- In de Partner Portal bevindt de connector zich op het tabblad Connectors voor elk bedrijf.

- In de gebruikersportal bevindt de connector zich op het tabblad Integraties .

- Klik op Installeren

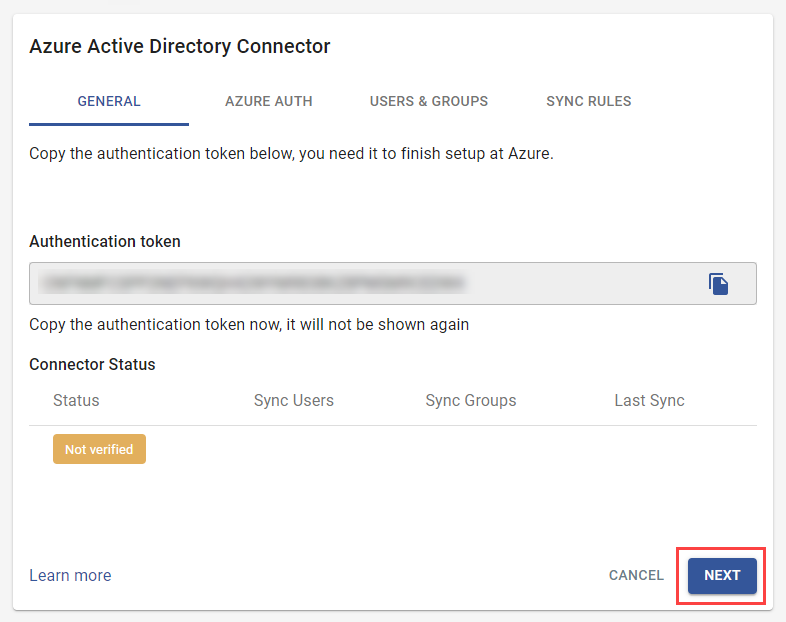

- Kopieer het authenticatietoken , bewaar het op een veilige plaats voor toekomstig gebruik en klik op Volgende .

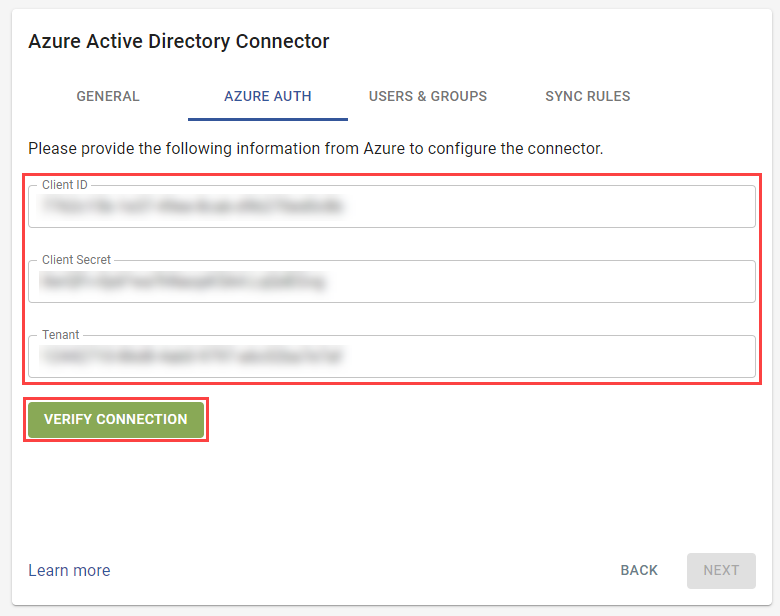

- Voer de Client-ID, Client Secret en Tenant-ID uit de vorige stappen in wanneer u de Entra ID-applicatie instelt en klik op Verbinding verifiëren

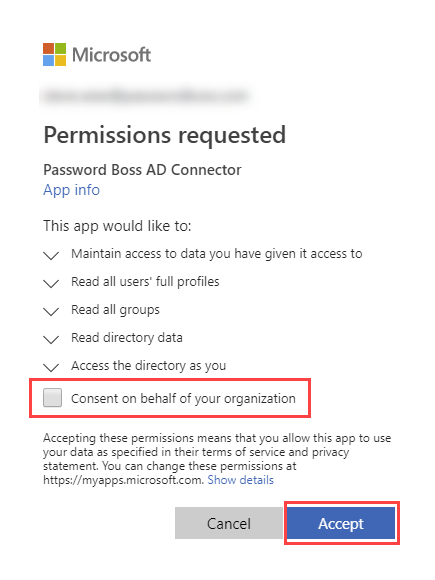

- Uw browser stuurt u door naar Microsoft om de verbinding te autoriseren. Gebruik een geldige gebruikersnaam en de juiste machtigingen, klik vervolgens om toestemming te geven namens uw organisatie en klik op Accepteren .

- Nadat de verificatie bij Microsoft succesvol is verlopen, ziet u Verbinding geverifieerd.

- Klik op Volgende om door te gaan.

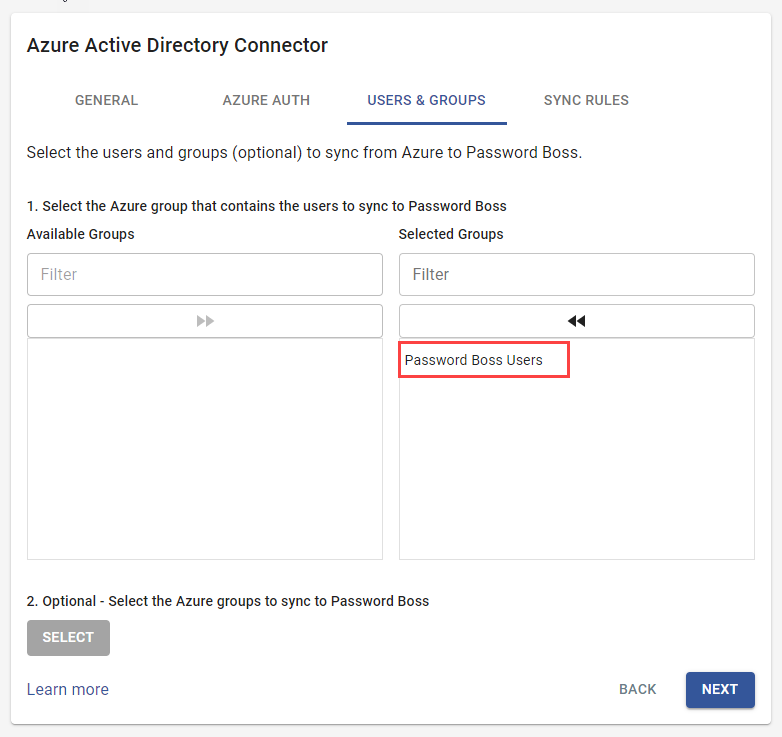

- Klik op het tabblad Gebruikers en groepen op de groene knop om de Password Boss gebruikersgroep te selecteren die u in het eerste gedeelte van deze handleiding hebt aangemaakt. De hier geselecteerde groep wordt gesynchroniseerd met Password Boss .

Opmerkingen: Gebruik als best practice alleen een speciale groep voor het beheren van gebruikers in Password Boss . Er kan slechts één groep worden geselecteerd voor synchronisatie met Password Boss .

- Optioneel — Druk op Selecteren om meer Azure-groepen toe te voegen voor synchronisatie met Password Boss . Deze groepen kunt u gebruiken als organisatiegroepen binnen Password Boss . Geselecteerde groepen worden gesynchroniseerd met Password Boss , zolang ze gebruikers uit de hierboven opgegeven synchronisatiegroep bevatten. Lege groepen worden niet gesynchroniseerd.

- Klik op Volgende

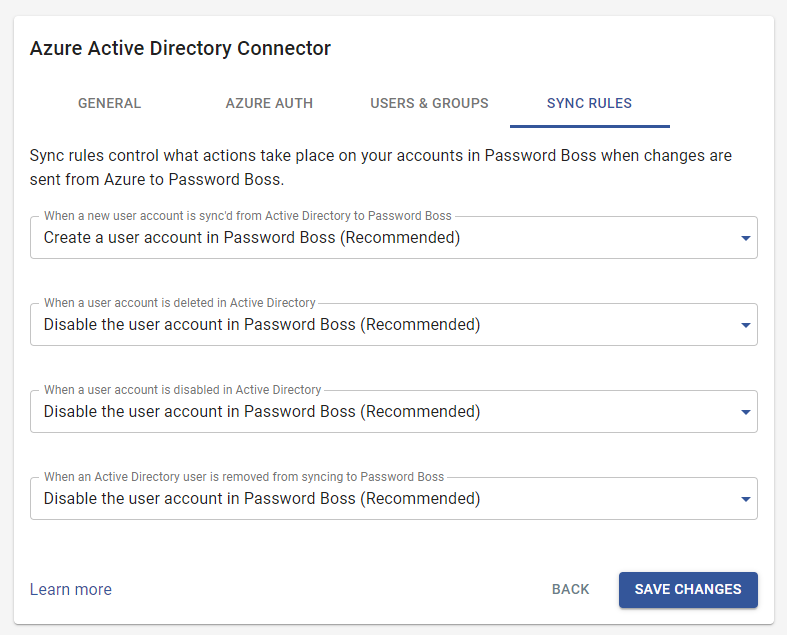

- Controleer de synchronisatieregels. In de meeste gevallen is de standaardinstelling de beste keuze. Gebruik de optie om te converteren naar een persoonlijk account niet als gebruikers een zakelijk e-mailadres hebben , want zodra ze de toegang tot het zakelijke e-mailadres verliezen, kunnen ze Password Boss niet meer gebruiken. Gebruik deze optie alleen voor organisaties die persoonlijke e-mailadressen gebruiken voor Password Boss -accounts. Zodra u tevreden bent met de geselecteerde regels, klikt u op Wijzigingen opslaan .

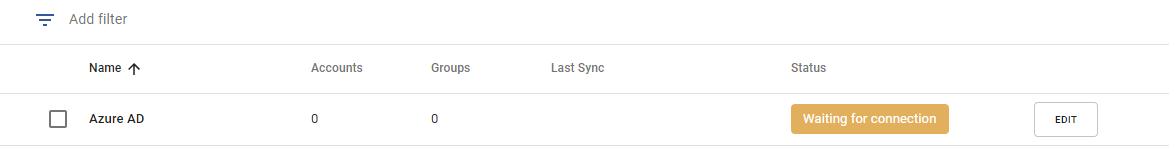

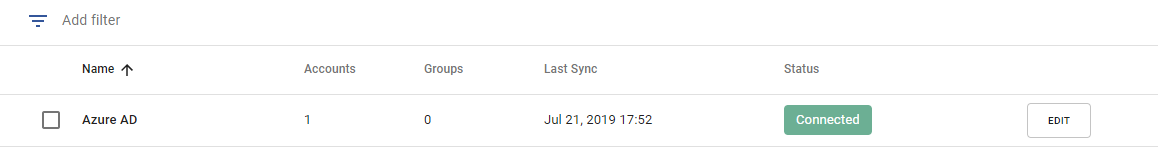

- Wanneer u terugkeert naar de connectorenlijst in de portal, ziet u de connector met de status Wachten op verbinding

- Deze status verandert binnen enkele minuten na de eerste synchronisatie in Verbonden .

- Gebruikers waarvan de accounts zijn gesynchroniseerd via Entra ID, zien Azure AD in de kolom Beheerd door op het tabblad Gebruikers van de portal.

Problemen met synchronisatie oplossen

Synchronisatie wordt elke vijf minuten uitgevoerd met Entra ID. Als u wijzigingen in Azure AD hebt aangebracht die niet worden bijgewerkt in Password Boss , volgt u deze stappen voor probleemoplossing.

- Controleer welke status wordt weergegeven voor de Azure AD-connector in de Password Boss portal?

- Verbonden betekent dat de laatste verbinding met Microsoft succesvol was

- Niet geautoriseerd betekent dat u de Azure AD-connector opnieuw moet autoriseren. Bewerk de connector op het tabblad Azure-authenticatie en klik op Verbinding verifiëren.

- Controleer uw Password Boss -gebruikersgroep in Entra ID om te bevestigen dat de juiste gebruikers in de groep zitten. Lege groepen worden niet gesynchroniseerd met Password Boss .

- Als de synchronisatie vastloopt, kunt u een handmatige synchronisatie uitvoeren. Selecteer op het tabblad Connectors het selectievakje naast de connector en selecteer in het menu Acties de optie Nu synchroniseren . Wacht vervolgens een paar minuten om te zien of de statusupdates of ontbrekende gebruikers zijn toegevoegd.