Collega Entra ID a Password Boss

Il connettore Azure AD Password Boss consente di creare e aggiornare un account utente in Password Boss direttamente da Azure AD.

Questo connettore non sincronizza la password AD dell'utente con Password Boss .

Sincronizzazione dei gruppi da Azure Active Directory a Password Boss

I gruppi possono anche essere sincronizzati con Password Boss . Maggiori dettagli sono disponibili nell'articolo " Sincronizzazione dei gruppi" .

Utilizzo delle regole di sincronizzazione per personalizzare la sincronizzazione

Le regole di sincronizzazione vengono utilizzate per determinare le azioni intraprese in Password Boss quando vengono apportate modifiche in Active Directory. I dettagli sulla regola di sincronizzazione sono disponibili nell'articolo "Regole di sincronizzazione" .

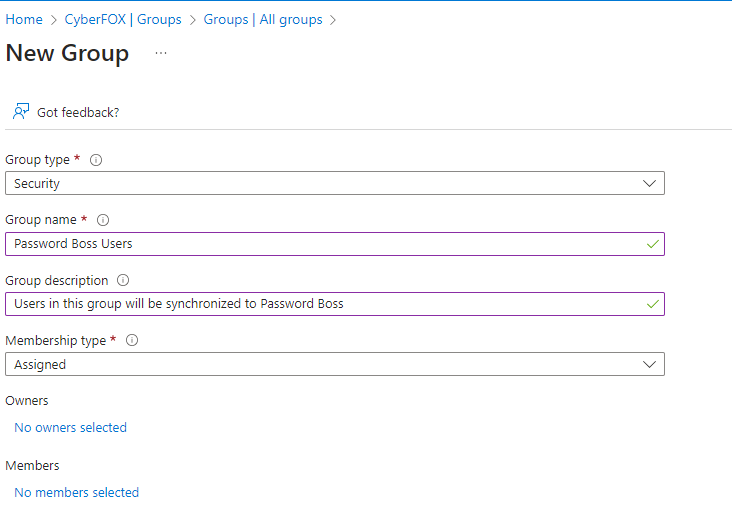

Creazione di un gruppo in Entra ID per la sincronizzazione con Password Boss

Il connettore di Azure Active Directory monitora un gruppo in Active Directory. Quando gli utenti vengono aggiunti al gruppo, i loro account vengono creati in Password Boss . Quando gli utenti vengono rimossi dai gruppi, disabilitati o eliminati, i loro account in Password Boss vengono disabilitati per impostazione predefinita, sebbene sia possibile modificare questa impostazione nella scheda Regole di sincronizzazione del connettore nel portale Password Boss .

- Crea un nuovo gruppo di sicurezza in Entra ID denominato Password Boss Users .

Crea una nuova registrazione dell'applicazione in Azure.

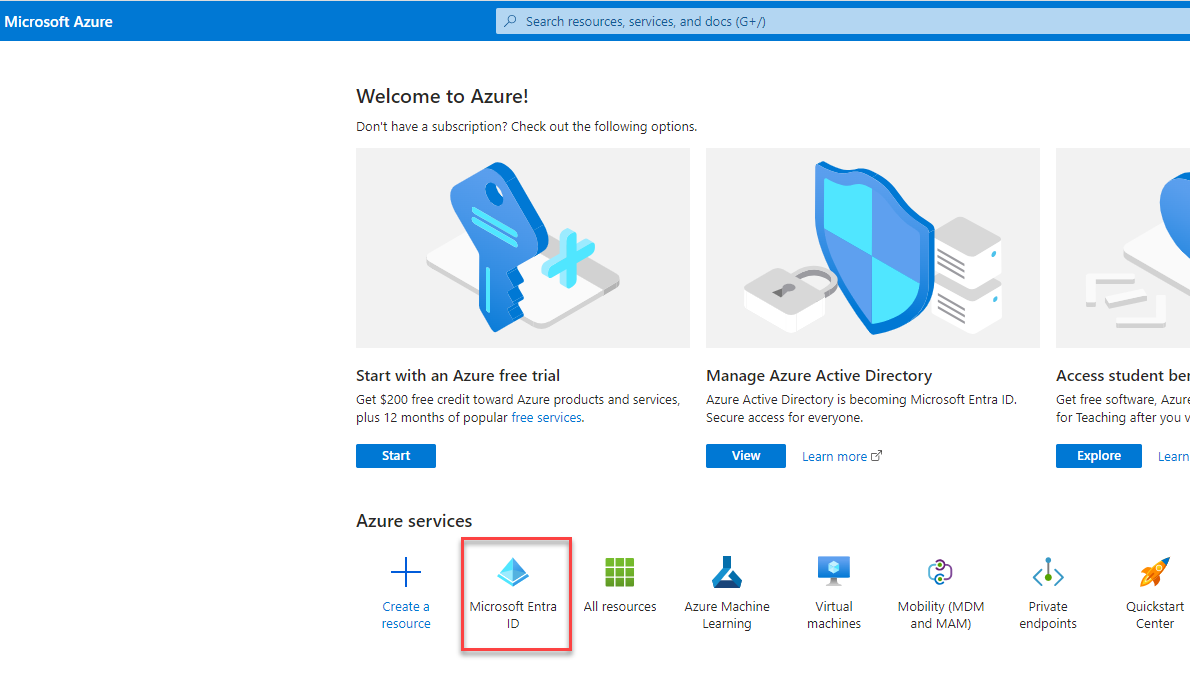

- Vai su https://portal.azure.com

- Dovresti essere sulla pagina "Benvenuto in Azure! ". Fai clic sull'icona dell'ID Microsoft Entra .

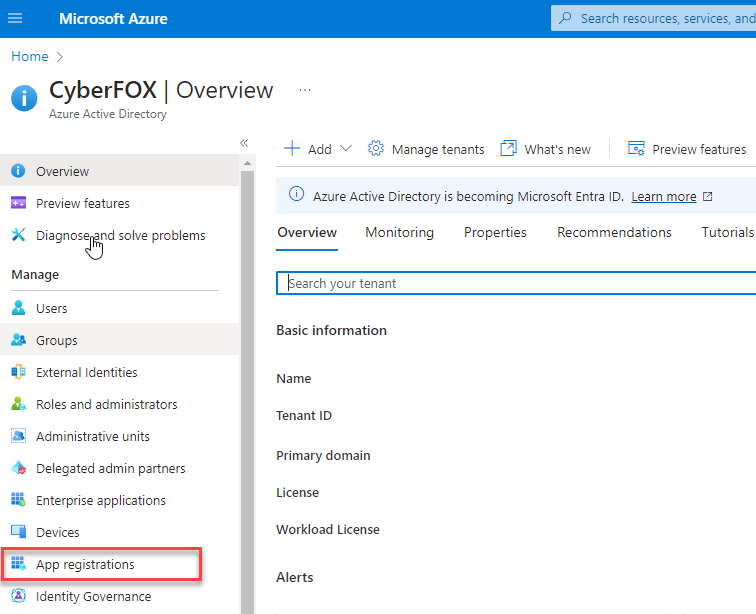

- Nella pagina di panoramica, fai clic su Registrazioni app, quindi fai clic su Nuova registrazione

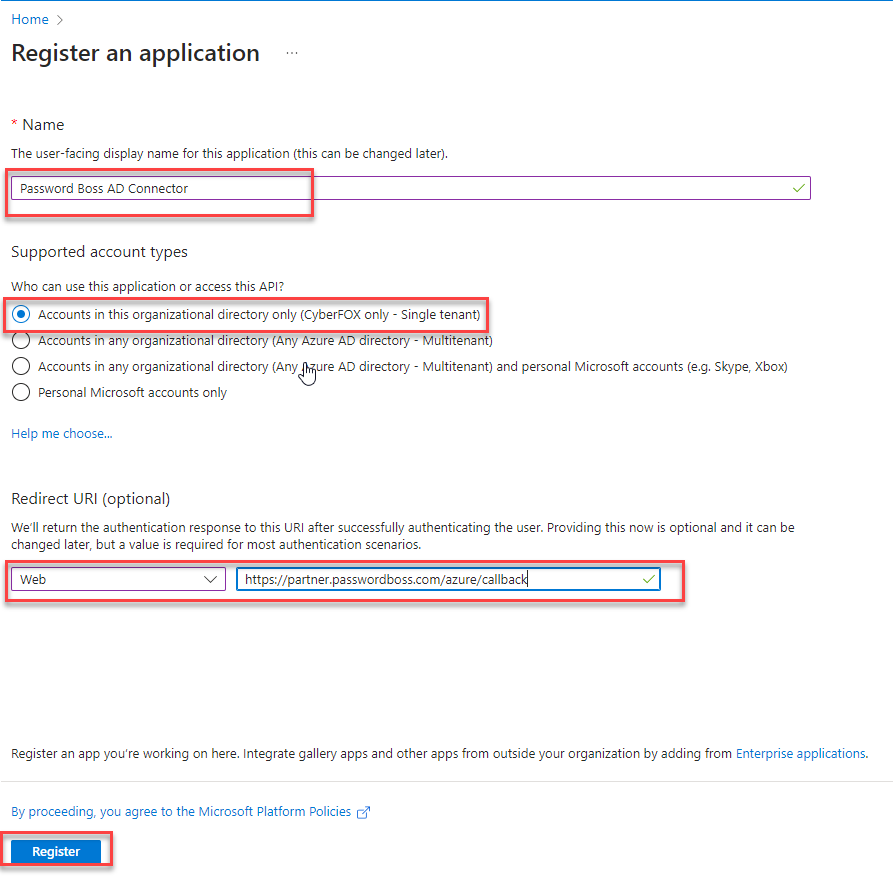

- Assegna alla tua applicazione il nome Password Boss Connector . Nella sezione Tipi di account supportati, seleziona Account in questa directory organizzativa . Nell'URI di reindirizzamento, seleziona Web e utilizza https://partner.passwordboss.com/azure/callback come URL .

Configurare le autorizzazioni API

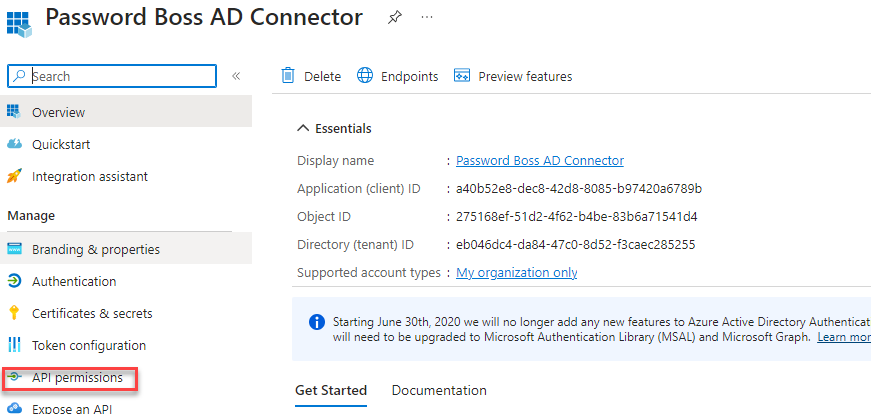

- Dopo aver salvato il nuovo connettore AD, dovresti visualizzare la pagina Panoramica del nuovo connettore. Nota: Microsoft modifica frequentemente queste pagine e questi flussi, quindi potrebbe essere necessario accedere manualmente alla pagina Panoramica, come mostrato nello screenshot qui sotto.

- Fai clic sulle autorizzazioni API

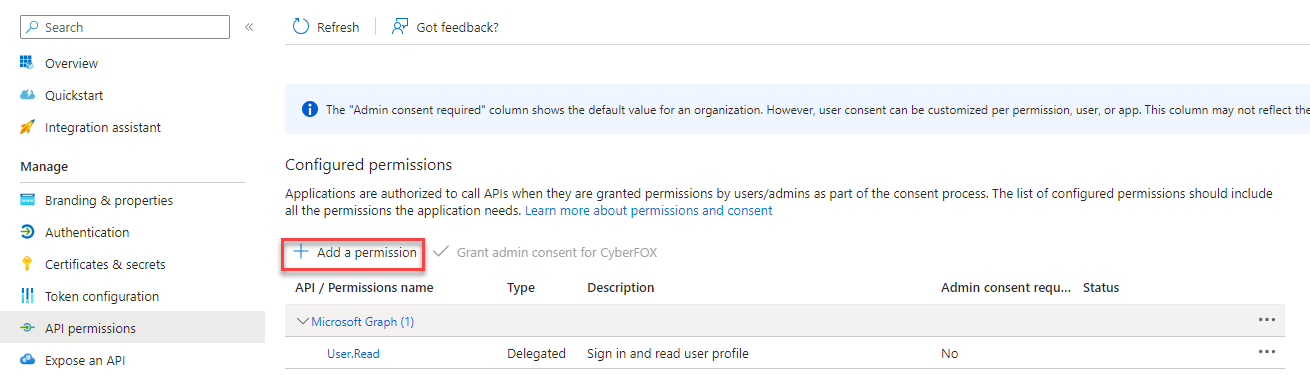

- Fai clic su Aggiungi un'autorizzazione

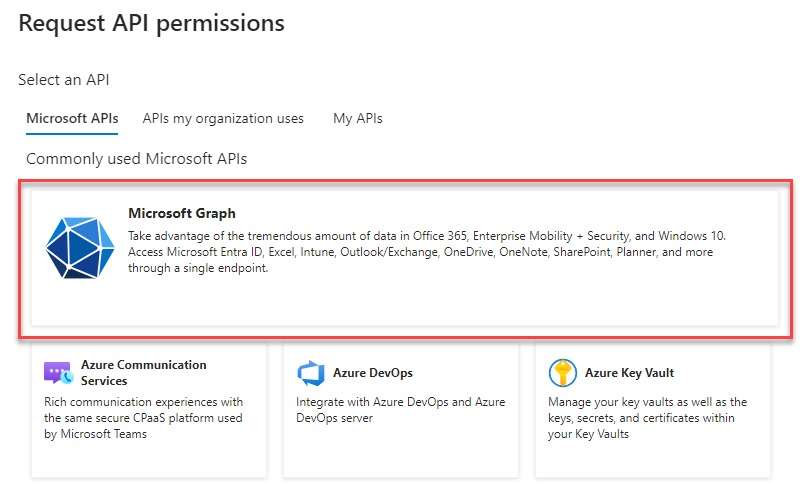

- Seleziona Microsoft Graph

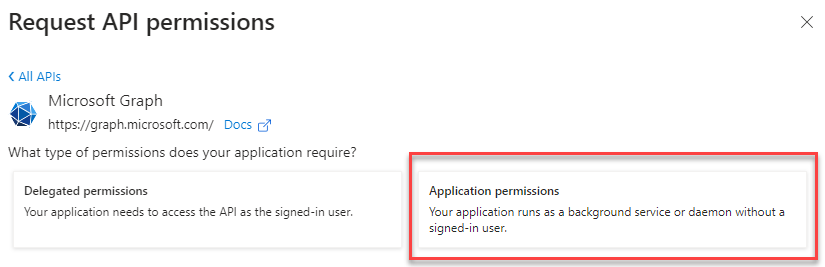

- Seleziona Autorizzazione applicazione

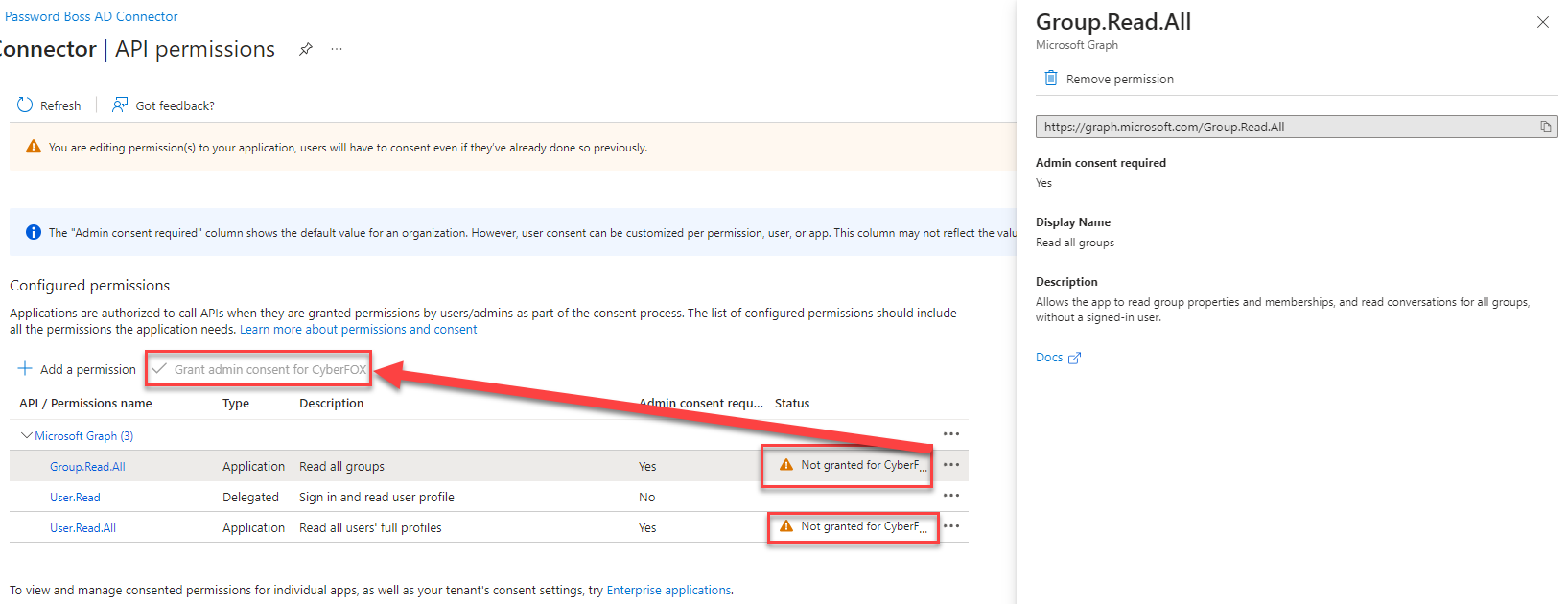

- Sarà necessario impostare le due autorizzazioni seguenti:

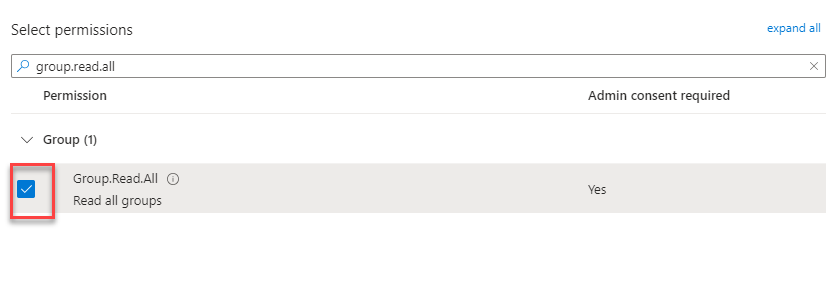

- Gruppo -> Gruppo.Leggi.Tutto

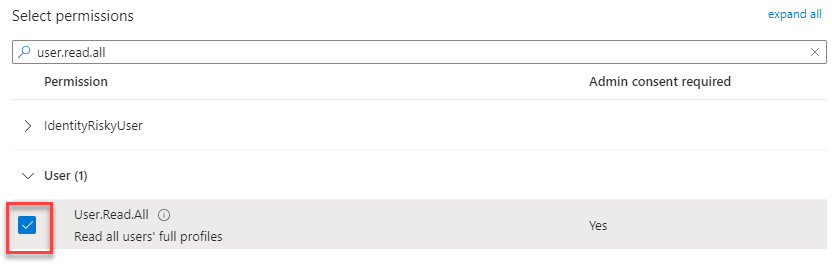

- Utente -> Utente.Leggi.Tutto

- Fare clic su Aggiungi autorizzazione in basso.

- Gruppo -> Gruppo.Leggi.Tutto

- Fare clic su Concedi consenso amministratore per [Nome organizzazione] , quindi su SÌ

Creare una chiave segreta client.

- Seleziona l'applicazione che hai creato ( Password Boss Connector), quindi fai clic su Certificati e segreti (1) nella sezione Gestisci.

- Fare clic su Nuovo segreto client (2) per crearne uno nuovo.

- Per la descrizione del segreto client, assegnagli il nome Password Boss Connector (3), quindi imposta la data di scadenza (4) in base alle esigenze della tua organizzazione. Quindi fai clic su Aggiungi (5).

- Copia ora il tuo Valore segreto (1) e salvalo in un luogo sicuro. Una volta chiusa questa pagina, non verrà più visualizzato. Ti consigliamo di salvare il Valore segreto come Nota digitale in Password Boss e di condividerlo con i membri del team appropriati. La chiave ti servirà per completare la configurazione sul portale Password Boss .

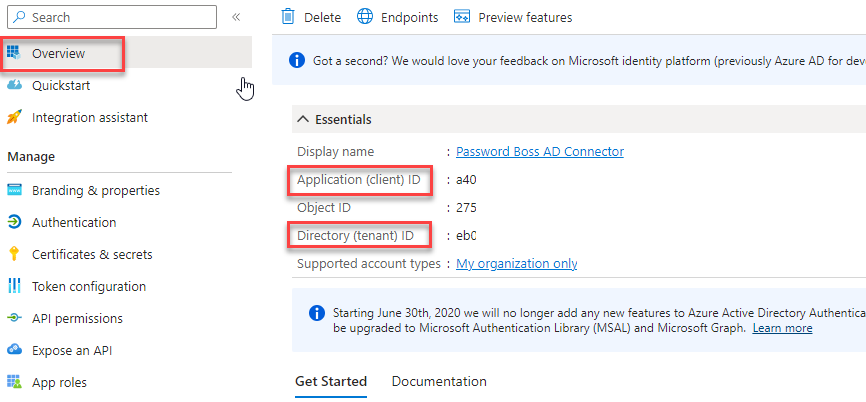

Copia i valori ID applicazione e ID tenant

Passa ora alla scheda Panoramica dell'app Password Boss Connector e copia l' ID Applicazione (client) e l' ID Directory (tenant) . Salva questi valori in un luogo sicuro (nota di sicurezza Password Boss ) per completare la configurazione sul portale Password Boss .

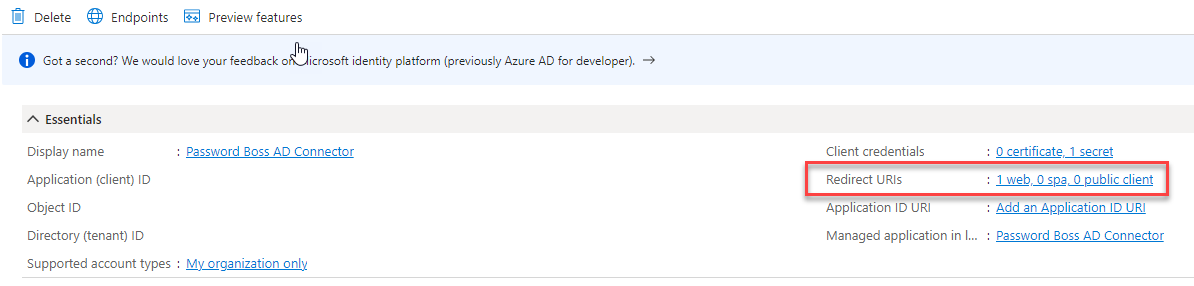

Specificare gli URI di reindirizzamento

- Nella stessa schermata Panoramica , fare clic sul collegamento URI di reindirizzamento per aggiungere un URI di reindirizzamento

- Nella schermata Autenticazione , fai clic su Aggiungi URI e aggiungi https://portal.passwordboss.com/business/connectors/azure/callback, quindi fai clic su Salva. Ora dovresti avere due URI di reindirizzamento.

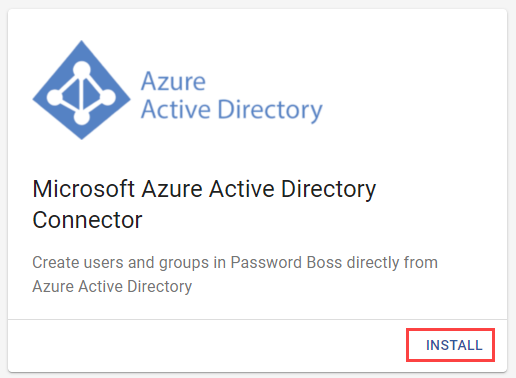

Installare il connettore di Azure Active Directory

- Apri il portale Password Boss .

- Nel Portale Partner , il connettore si trova nella scheda Connettori per ciascuna azienda.

- Nel Portale utente , il connettore si trova nella scheda Integrazioni .

- Fare clic su Installa

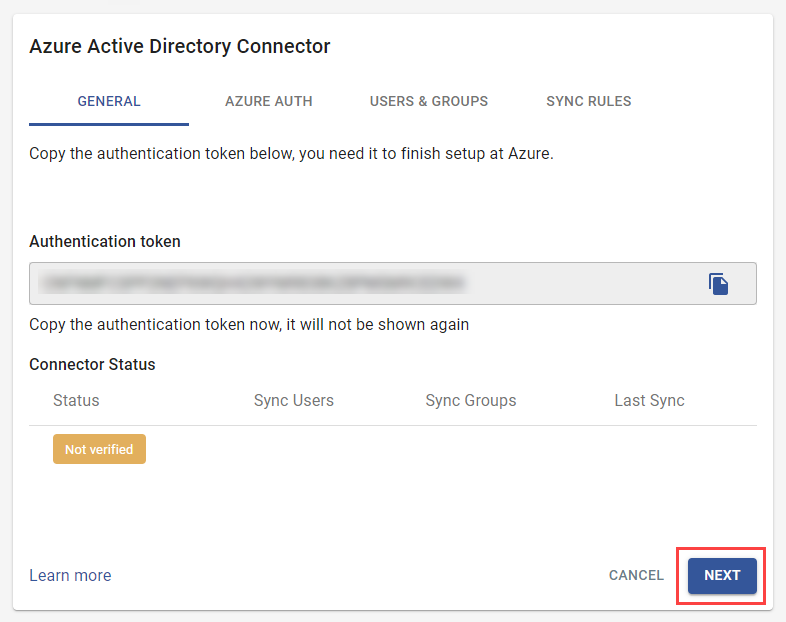

- Copia e salva il token di autenticazione in un luogo sicuro per un utilizzo futuro, quindi fai clic su Avanti .

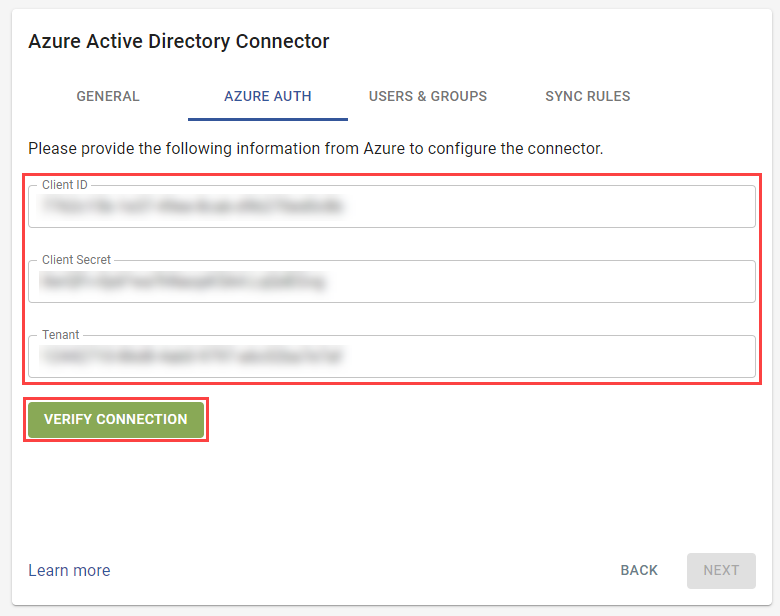

- Inserisci l' ID client, il segreto client e l'ID tenant dai passaggi precedenti quando imposti l'applicazione Entra ID e fai clic su Verifica connessione

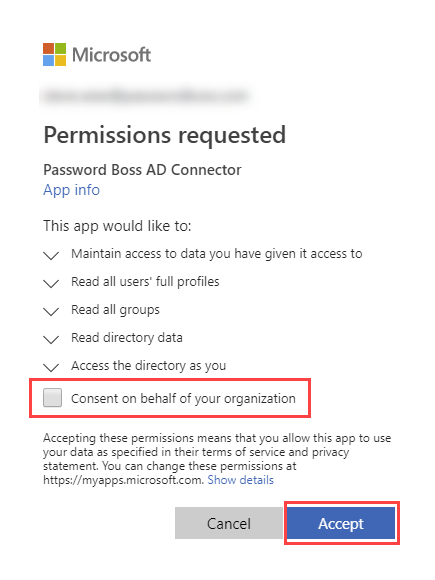

- Il browser ti reindirizzerà a Microsoft per autorizzare la connessione. Utilizza un account di accesso appropriato con le autorizzazioni corrette, quindi fai clic per fornire il consenso per conto della tua organizzazione e fai clic su Accetta .

- Dopo aver effettuato la verifica con successo presso Microsoft, vedrai la dicitura Connessione verificata.

- Fare clic su Avanti per continuare.

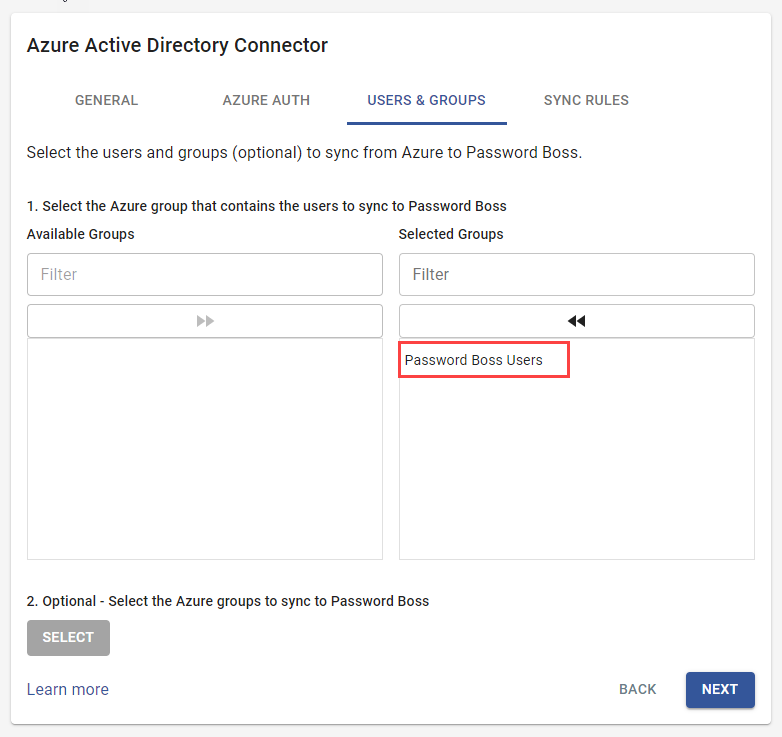

- Nella scheda Utenti e gruppi , fai clic sul pulsante verde per selezionare il gruppo Utenti Password Boss creato nella prima sezione di questa guida. Il gruppo selezionato qui verrà sincronizzato con Password Boss .

Note: come buona pratica, utilizzare un gruppo dedicato solo per gestire gli utenti in Password Boss . È possibile selezionare un solo gruppo per la sincronizzazione con Password Boss .

- Facoltativo : premi Seleziona per aggiungere altri gruppi di Azure da sincronizzare con Password Boss , che potrai usare come gruppi organizzativi all'interno Password Boss . Tutti i gruppi selezionati verranno sincronizzati con Password Boss , purché includano utenti del gruppo di sincronizzazione specificato sopra. I gruppi vuoti non verranno sincronizzati.

- Fare clic su Avanti

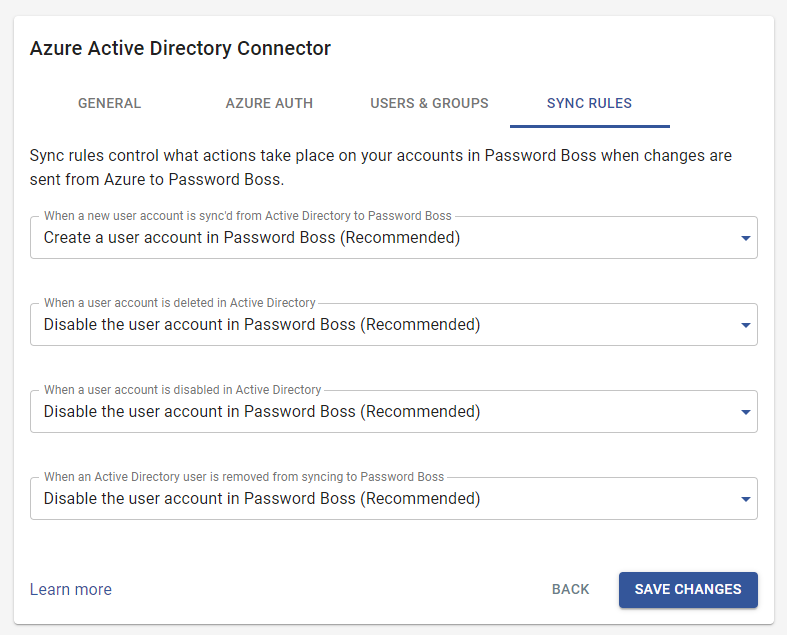

- Rivedi le regole di sincronizzazione. Nella maggior parte dei casi, l'impostazione predefinita è la scelta migliore. Non utilizzare l'opzione per convertire l'account in un account personale se gli utenti dispongono di indirizzi email aziendali , perché una volta perso l'accesso alla casella email aziendale, non saranno più in grado di utilizzare Password Boss . Utilizza questa opzione solo per le organizzazioni che utilizzano indirizzi email personali per gli account Password Boss . Una volta che sei soddisfatto delle regole selezionate, fai clic su Salva modifiche .

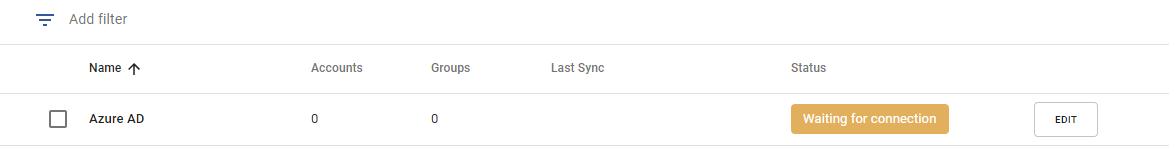

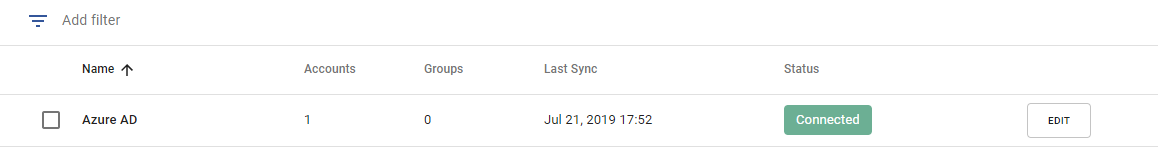

- Quando torni all'elenco dei connettori nel portale, vedrai il connettore con lo stato In attesa di connessione

- Questo stato passerà a Connesso entro pochi minuti dalla prima sincronizzazione.

- Gli utenti i cui account sono stati sincronizzati tramite Entra ID visualizzeranno Azure AD nella colonna Gestito da della scheda Utenti del portale.

Risoluzione dei problemi di sincronizzazione

La sincronizzazione viene eseguita ogni cinque minuti con l'ID Entra. Se hai apportato modifiche in Azure AD che non vengono aggiornate in Password Boss , segui questi passaggi per la risoluzione dei problemi.

- Controllare quale stato viene visualizzato per il connettore Azure AD nel portale Password Boss .

- Connesso significa che l'ultima connessione a Microsoft è riuscita

- Non autorizzato significa che è necessario riautorizzare il connettore di Azure AD. Modifica il connettore dalla scheda Autenticazione di Azure e fai clic su Verifica connessione.

- Controlla il tuo gruppo di utenti Password Boss nell'ID Entra per confermare che gli utenti corretti siano presenti nel gruppo. I gruppi vuoti non verranno sincronizzati con Password Boss .

- Se la sincronizzazione sembra bloccata, puoi eseguire una sincronizzazione manuale. Nella scheda Connettori, seleziona la casella di controllo accanto al connettore e, dal menu Azioni , seleziona Sincronizza ora . Attendi quindi qualche minuto per verificare se gli aggiornamenti di stato o gli utenti mancanti vengono aggiunti.